Hur man dekrypterar en iOS-säkerhetskopia med pyiosbackup

Som standard är lokala iPhone-säkerhetskopior inte krypterade, men det rekommenderas starkt att aktivera kryptering för ökad säkerhet. När kryptering är aktiverad kräver åtkomst till dessa säkerhetskopior ett lösenord. Med hjälp av verktyg som pyiosbackup kan användare enkelt dekryptera hela iOS-säkerhetskopior eller välja specifika filer. Det här verktyget är kompatibelt med Linux, macOS och Windows och erbjuder omfattande data om din iPhone.

Innan du krypterar en iOS-säkerhetskopia är det nödvändigt att skapa en. Det finns flera metoder för att utföra denna uppgift. Du kan använda iTunes och Files, eller använda verktyg som idevicebackup2 eller pymobiledevice3. De sistnämnda verktygen är kommandoradsverktyg som kan köras på alla större datorplattformar. pyiosbackup kan bara dekryptera en befintlig säkerhetskopia.

Vad är pyiosbackup?

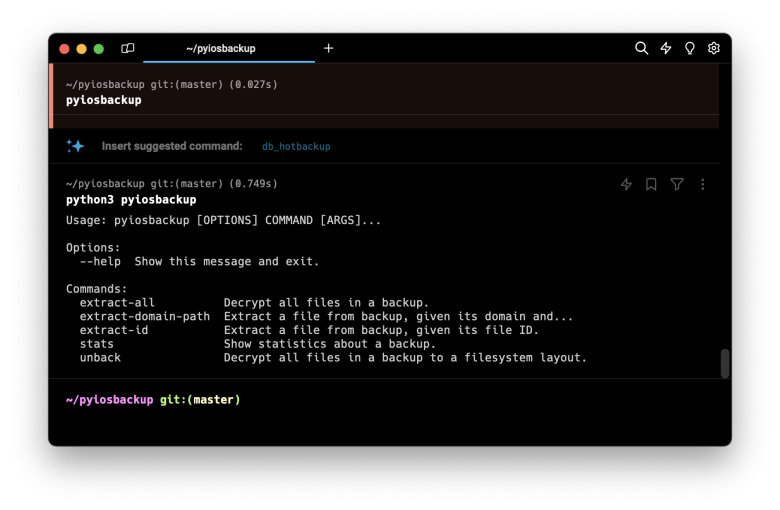

pyiosbackup är ett verktyg skapat för att dekryptera iPhone-säkerhetskopior . Bland funktionerna i pyiosbackup finns möjligheten att dekryptera alla filer i en säkerhetskopia, extrahera specifika filer baserat på deras domän och fil-ID, visa statistik om en säkerhetskopia och dekryptera alla filer till en filsystemlayout. Att använda pyiosbackup är en enkel process som gör det möjligt för användare att enkelt skapa sina egna skript.

Dekrypterade säkerhetskopior tjänar olika syften, inklusive återställning och säkerhetsanalys av installerade komponenter, loggfiler med mera. Krypterade säkerhetskopior, med ett lösenord, innehåller ytterligare värdefulla poster som inte är tillgängliga i sina okrypterade motsvarigheter.

Dessa omfattar viktig data som Safari-historik, Safari-status och annan relevant information, vilket avsevärt förbättrar de forensiska insikter som samlas in för analys. Ett annat verktyg som underlättar dekryptering av iOS-säkerhetskopior är Mobile Verification Toolkit (MVT). Detta kommandoradsverktyg tillhandahåller också en funktion för att dekryptera lösenordsskyddade iOS-säkerhetskopior.

Hur man installerar pyiosbackup

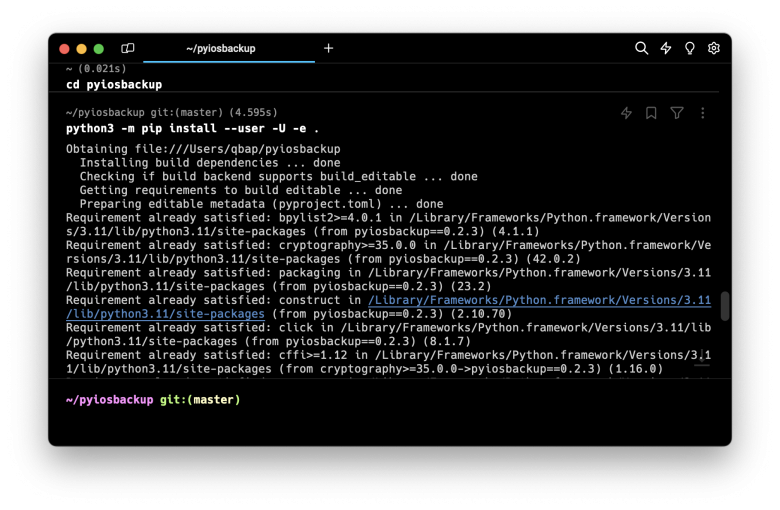

Även om pyiosbackup kan installeras direkt via pip-pakethanteraren för Python-paket, rekommenderas det att installera verktyget direkt från dess källkod för optimal kompatibilitet. Följ stegen nedan för att installera pyiosbackup:

Steg 1. Öppna terminalappen och klona det officiella GitHub-arkivet.

git clone https://github.com/matan1008/pyiosbackupSteg 2. Kör kommandot för att öppna mappen.

cd pyiosbackupSteg 3. Använd python pip för att installera pyiosbackup från källkoden.

python3 -m pip install --user -U -e .

Hur man dekrypterar en iOS-säkerhetskopia med pyiosbackup

När pyiosbackup är installerat på din dator kan du börja dekryptera iOS-säkerhetskopior. Flera alternativ finns tillgängliga, inklusive fullständig extraktion av filer, extraktion av enskilda filer eller extraktion via ID. Eftersom pyiosbackup också kan användas som ett bibliotek kan du enkelt skapa Python-skript för att utföra olika uppgifter, till exempel att brute-forcera krypteringslösenord med hjälp av en ordbok, extrahera endast specifika filer för analys och mer.

När du har skapat säkerhetskopian kan du dekryptera den:

pyiosbackup extract-all $BACKUP_FOLDER -p 1234 --target decryptedDu kan också extrahera enskilda filer efter deras domän och relativa sökväg:

pyiosbackup extract-domain-path $BACKUP_FOLDER RootDomain Library/Preferences/com.apple.backupd.plist -p 1234Eller med hjälp av deras fil-ID med följande kommando med alternativ:

pyiosbackup extract-id $BACKUP_FOLDER a1v323a132dd9caDw4a6d8b44dA7c8049xx1adxf12 -p 1234Du kan också skriva ut metadata om säkerhetskopian:

pyiosbackup stats $BACKUP_FOLDER -p 1234Brute force iOS säkerhetskopieringslösenord

Med ett Python-skript kan du utnyttja pyiosbackup för att utföra brute-force-attacker mot iOS-lösenord för säkerhetskopiering. Skriptet kan systematiskt läsa lösenord från textfilen och försöka läsa varje lösenord tills en lyckad autentisering sker eller tills slutet av filen nås.

from pyiosbackup import Backup def test_passwords(backup_path, password_file): with open(password_file, 'r') as f: passwords = f.readlines() for password in passwords: password = password.strip() # Remove any leading/trailing whitespace or newline characters print(f"Testing password: {password}") try: backup = Backup.from_path(backup_path, password) for file in backup.iter_files(): print(file.filename) print(file.last_modified) print("Password successfully authenticated!") return # Exit the function if password is correct except Exception as e: print(f"Failed to authenticate with password: {password}. Error: {e}") print("All passwords failed.") backup_path = 'BACKUP_PATH' password_file = 'PASSWORD_FILE.txt' # Change this to the path of your password file test_passwords(backup_path, password_file)Tillgängliga kommandon

python3 pyiosbackup Usage: pyiosbackup [OPTIONS] COMMAND [ARGS]... Options: --help Show this message and exit. Commands: extract-all Decrypt all files in a backup. extract-domain-path Extract a file from backup, given its domain and... extract-id Extract a file from backup, given its file ID. stats Show statistics about a backup. unback Decrypt all files in a backup to a filesystem layout. p Password for decryption (-p 1234)