MobSF Mobile Security Framework

Flera verktyg finns tillgängliga för att analysera iOS-appar och IPA-filer, och tillgodoser olika behov som penntestning, analys av skadlig kod och säkerhetsbedömningar. Bland dessa verktyg utmärker sig Mobile Security Framework som en omfattande lösning som erbjuder detaljerad insikt i IPA-filer. Med MobSF kan användare generera omfattande rapporter som ger insikt i olika aspekter av IPA-filen, inklusive funktionsanrop, sårbarheter och potentiella risker som kan äventyra enhetens säkerhet. Dessa rapporter presenteras i ett lättförståeligt format.

Vad är MobSF Mobile Security Framework?

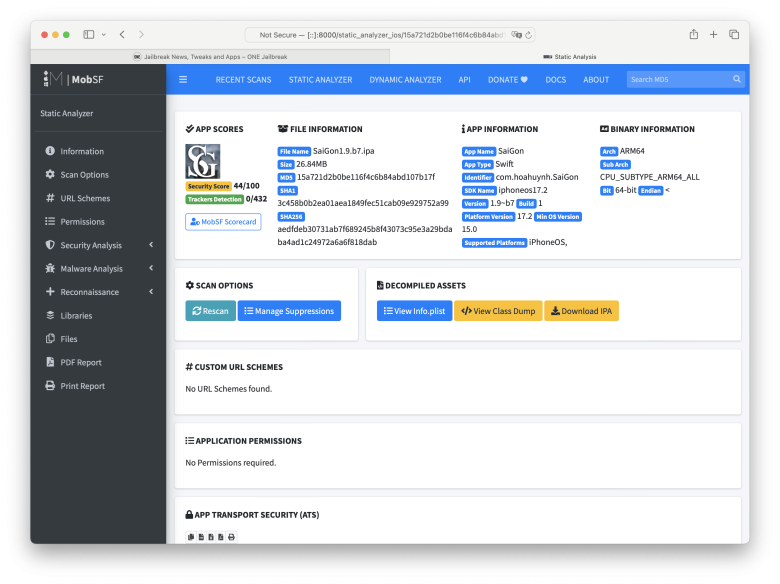

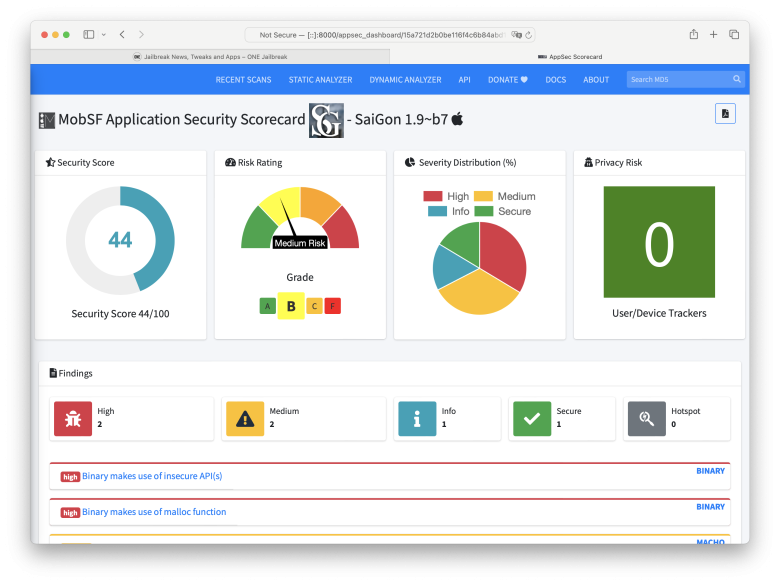

Mobile Security Framework (MobSF) är en avancerad och omfattande lösning för säkerhet för mobila applikationer, som omfattar automatiserade penntestningar för iOS, analys av skadlig kod och säkerhetsbedömningar. Med MobSF får användare tillgång till en robust uppsättning verktyg utformade för att underlätta statisk och dynamisk analys och tillgodose ett brett spektrum av säkerhetsbehov.

MobSF fungerar som ett mångsidigt verktyg, perfekt för olika tillämpningar som säkerhetsbedömningar av mobila applikationer, penetrationstester, analys av skadlig kod och integritetsutvärderingar. Dess statiska analysator stöder populära binärfiler för mobila appar som IPA, tillsammans med källkodsanalys, vilket möjliggör en grundlig undersökning av sårbarheter och svagheter i applikationer.

Samtidigt utökar Dynamic Analyzer stödet till iOS-appar och tillhandahåller en dynamisk testmiljö för interaktiv instrumenttestning, dataanalys under körning och övervakning av nätverkstrafik. Denna omfattande metod säkerställer en grundlig utvärdering av en applikations säkerhetsstatus i olika utvecklings- och distributionsfaser.

En av MobSFs anmärkningsvärda styrkor ligger i dess sömlösa integrationsmöjligheter med DevSecOps eller CI/CD-pipelines. Genom REST API:er och CLI-verktyg integreras MobSF enkelt i befintliga arbetsflöden, vilket ger team möjlighet att integrera robusta säkerhetsbedömningar i sina utvecklingsprocesser med minimal friktion. Denna integration förbättrar säkerhetsrutiner genom att möjliggöra automatiserade säkerhetskontroller och säkerställa kontinuerlig övervakning under hela programvaruutvecklingens livscykel.

Den senaste versionen av Mobile Security Framework (MobSF) introducerar en mängd förbättringar på olika fronter. Bland anmärkningsvärda uppdateringar finns införandet av en iOS Dynamic Analyzer med Corellium-stöd, en omarbetad Dynamic Analysis-konfiguration som är anpassad till både Android- och iOS-plattformar, och lanseringen av exponerade iOS Dynamic Analysis REST API:er.

Dessutom har en rad nya Frida-skript lagts till för att utöka funktionaliteten hos Android- och iOS Dynamic Analyzers, tillsammans med betydande förbättringar av Frida-stödet, som omfattar Injected Frida Code View, Injection, Spawn, Attach och Session.

Bland andra förbättringar förbättrar uppdateringen reglerna för Android API-analys, introducerar Apksigner.jar-fallback för signaturparsning, effektiviserar MobSF-skanningens REST API och lägger till stöd för analys av iOS-ramverk. Förbättringar av användargränssnittet är också framträdande, med förändringar som syftar till att förbättra utnyttjandet av utrymmet i både AppSec-instrumentpanelen och gränssnittet för statisk analys.

Dessutom har den här versionen Corellium Reverse SSH-anslutningskompatibilitet, förstärkta ARC- och Stack Canary Checks i Mach-O Parsing, samt stöd för Frida RPC Hooks. Ytterligare förbättringar omfattar Runtime Executable Tampering Detection, omfattande dokumentation för iOS Dynamic Analysis REST API och förbättrade funktioner för att exportera globala datatabeller i olika format som PDF, CSV och XLS.

Dessutom introducerar uppdateringen stöd för att analysera oberoende biblioteksfiler från APK:er/IPA:er, omstrukturerar relativa sökvägshjälpare för biblioteksanalys och återinför RELRO-kontroller för Android samtidigt som den integrerar Dart-binärkontroller för att minska falska positiva resultat från Flutter.

Den förbättrar även kontrollerna av avskalade felsökningssymboler för ELF och MachO med hjälp av inbyggda OS-verktyg och sammanfogar iOS Framework och Dylib Analysis. Det är värt att notera att det finns betydande prestandaförbättringar i genereringen av statisk analysrapport, särskilt för APK:er/IPA:er med stora datamängder.

MobSF Beyta innehåller diverse buggfixar, såsom att åtgärda problem relaterade till parsning av DSA Public Key-parametrar för fingeravtrycksberäkning och korrigera sårbarheter vid godtycklig filskrivning i Windows med apktool. Sammantaget innebär den här versionen ett betydande steg framåt i MobSFs kapacitet och omfattar ett brett spektrum av förbättringar som syftar till att stärka säkerheten för mobila applikationer.

Hur man installerar MobSF på macOS

För att använda MobSF Mobile Security Framework på din dator är det viktigt att ha Python och pip installerade. Det är värt att notera att MobSF-beroenden specifikt kräver Python version 3.10 till 3.1. För att effektivisera installationsprocessen finns ett dedikerat installationsskript tillgängligt, vilket gör att du kan verifiera kompatibilitet och installera alla nödvändiga komponenter sömlöst.

Info: För Windows-användare finns en dedikerad setup.bat-fil, vilket ytterligare förenklar installationsproceduren. Genom att köra det här skriptet kan användare säkerställa att MobSF är korrekt konfigurerat och redo att användas på deras system.

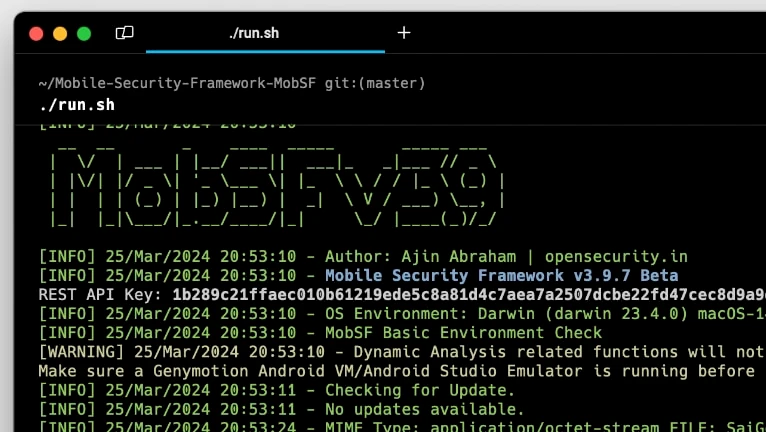

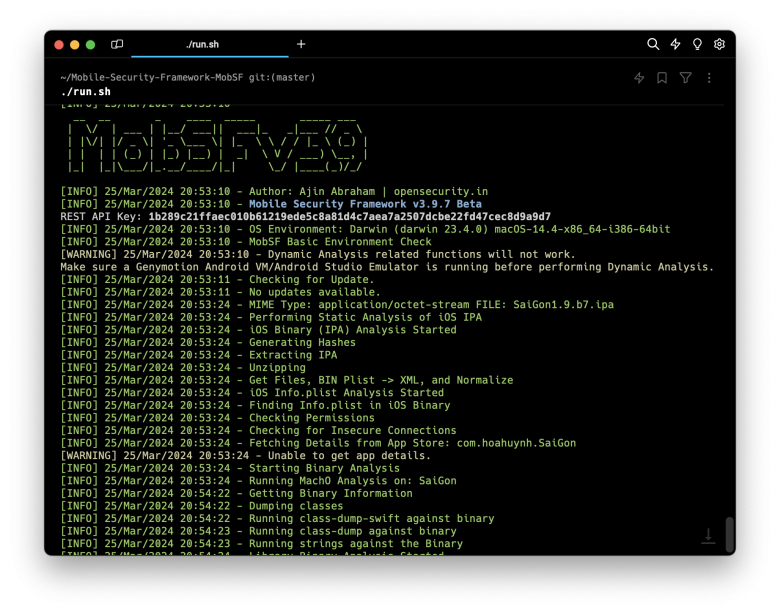

Steg 1. Öppna terminalappen, klona arkivet till lokal lagring och navigera till det.

git clone https://github.com/MobSF/Mobile-Security-Framework-MobSF && cd Mobile-Security-Framework-MobSFSteg 2. Lägg till körbehörighet för run.sh- och setup.sh-filerna.

chmod +x ./run.sh && chmod +x ./setup.shSteg 3. Kör setup.sh-skriptet för att installera saknade komponenter.

./setup.shSteg 4. Kör skriptet run.sh för att köra MobSF-applikationen.

./run.shSteg 5. Öppna URL:en i din webbläsare för att visa MobSF-instrumentpanelen.

http://[::]:8000