Upptäck Pegasus-spionprogram på iPhone

Pegasus, från NSO Group, står som ett kraftfullt exempel på hemlig övervakningsteknik. Den är konstruerad för att diskret infiltrera iOS- och Android-mobila enheter och personifierar skärningspunkten mellan innovation och intrång. Även om Pegasus ursprungligen ansågs vara ett verktyg för att bekämpa brottslighet och terrorism, har det funnit obehagliga tillämpningar i händerna på många regeringar världen över. Under täckmantel av nationell säkerhet har det systematiskt använts för att spionera på journalister, jurister och politiska dissidenter.

NSO Groups Pegasus demonstrerade förmågan att ta kontroll över utvalda enheter utan att kräva någon åtgärd från användarnas sida. Genom att utnyttja både zero-day-sårbarheter och zero-click-exploits injicerade de skadlig kod i offrens enheter, vilket möjliggjorde fullständig övervakning. Detta inkluderade obehörig åtkomst till och hämtning av känsliga data såsom foton, GPS-koordinater, textmeddelanden, e-postmeddelanden med mera, vilket ytterligare underströk omfattningen av dess invasiva kapacitet. Pegasus blev känt för att det användes mot civila världen över.

Pegasus användes av myndigheter mot betalning och var utformat för att "samla in data från mobila enheter tillhörande specifika individer som misstänks vara inblandade i allvarlig kriminell verksamhet och terrorism." Pegasus har en rad sofistikerade funktioner som möjliggör fjärrinstallation på smartphones utan att enhetens ägare behöver göra några åtgärder.

När den väl är driftsatt ger den klienter full kontroll över den riktade enheten, vilket underlättar åtkomst till meddelanden från krypterade plattformar som WhatsApp och Signal, foton, samtalshistorik, kontakter och plats, samt möjliggör aktivering av mikrofon och kamera.

NSO Groups Pegasus konstruerades noggrant för att undvika upptäckt av både användare och forskare. Trots sin dolda design lämnar programvaran subtila spår som kan tyda på att den har installerats på enheten. Amnesty International Security Lab släppte MVT som låter användare upptäcka om Pegasus-spionprogrammet installerades på iPhone eller Android.

Hur man upptäcker Pegasus-spionprogram på iOS

För att fastställa om Pegasus-spionprogrammet har installerats på din iPhone är det nödvändigt att först skapa en säkerhetskopia av din enhet. Därefter blir det absolut nödvändigt att använda ett verktyg som MVT för att fastställa förekomsten av NSO Groups spionprogram på din iDevice.

MVT använder olika indikatorer som skadlig kod, relationer, paketerade filer, domännamn och Apple-ID:n som är associerade med att kompromettera din enhet, samt övervakar pågående processer för att effektivt upptäcka installationen av Pegasus. MVT använder pegasus.stix2- indikatorn för att identifiera och upptäcka Pegasus-spionprogram från din iPhone-säkerhetskopia.

Obs: Krypterade iOS-säkerhetskopior innehåller ytterligare intressanta poster som inte är tillgängliga i deras okrypterade motsvarigheter. Dessa omfattar viktig data som Safari-historik, Safari-status och annan relevant information, vilket förbättrar den forensiska analysen.

Följ dessa steg för att upptäcka Pegasus-spionprogram på iOS:

Steg 1. Installera Mobile Verification Toolkit på datorn.

Steg 2. Anslut din iPhone till datorn via en USB-kabel.

Steg 3. Skapa en iPhone-säkerhetskopia (krypterad) med iTunes eller kommandoradsverktyg.

Steg 4. Öppna ditt föredragna terminalprogram.

Steg 5. Kör följande kommando för att dekryptera iOS-säkerhetskopian .

mvt-ios decrypt-backup -d $decrypted_backup_directory $backup_directorySteg 6. Ange lösenordet för kryptering av iOS-säkerhetskopian.

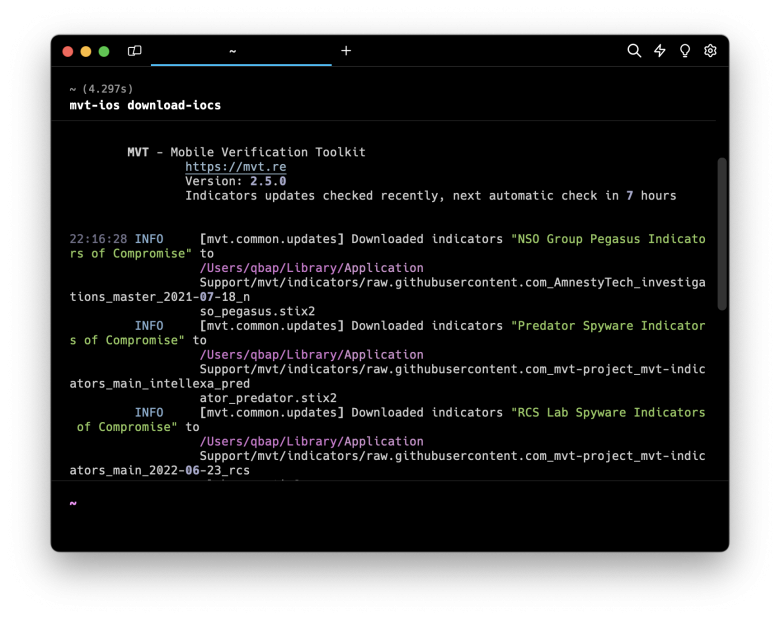

Steg 7. Uppdatera MVT-indikatorer till den senaste versionen.

mvt-ios download-iocsSteg 8. Skanna iOS-säkerhetskopian med MVT för att avgöra om Pegasus-spionprogrammet har installerats.

mvt-ios check-backup -o $mvt_output_directory $decrypted_backup_directorySteg 9. Visa kommandoradstolken för status för Pegasus spionprogramdetektering.

Steg 10. För vidare analys kan du navigera igenom $mvt_output_directory-filerna.