Dumping iOS filesystem

Även om iTunes-säkerhetskopiering erbjuder en mängd värdefulla databaser och diagnostikdata, finns det situationer där det blir nödvändigt att utföra en fullständig filsystemdump. Denna process är dock bara möjlig i en jailbreakad miljö för iOS-enheter. Det innebär att installera en SFTP-server på enheten och konfigurera specifika rättigheter med hjälp av verktyg som ldid. Låt oss dyka ner i hur man skapar en fullständig iOS-filsystemdump.

Oavsett om du skapar en iOS-säkerhetskopia med iTunes, idevicebackup2, Files eller uTools, kommer du bara att stöta på två alternativ: vanliga okrypterade säkerhetskopior med begränsad information eller krypterade säkerhetskopior. För att säkerhetskopiera iPhone utan iTunes kan du följa vår steg-för-steg-guide.

Krypterade säkerhetskopior, skyddade med ett lösenord, innehåller extra värdefulla uppgifter som saknas i okrypterade säkerhetskopior, inklusive viktig data som Safari-historik, Safari-status och annan relevant information. Detta förbättrar avsevärt de kriminaltekniska insikter som är tillgängliga för analys. Det är dock värt att notera att iOS-systemdumpar omfattar all tillgänglig data, vilket ger en överblick för kriminalteknisk undersökning. Processen att dumpa iOS-filsystem är enkel.

Dumpning av iOS-filsystem

För att starta processen att dumpa iOS-filsystemet måste du först jailbreaka din enhet för att få root-åtkomst. Detta kan uppnås med olika jailbreak-verktyg som unc0ver, checkra1n eller palera1n. När din iPhone eller iPad har jailbreakats måste du etablera SSH-åtkomst till telefonen. Vanligtvis kräver detta användning av iproxy, en proxy som binder lokala TCP-portar som ska vidarebefordras till de angivna portarna på en usbmux-enhet.

Följ dessa steg för att dumpa iOS-filsystemet med hjälp av iproxy-metoden:

Steg 1. Jailbreaka iPhone med ett verktyg som stöds genom att följa våra steg-för-steg-guider.

Steg 2. Installera iproxy-appen via libimobiledevice på din PC eller Mac. På Debian/Ubuntu-system kan iproxy installeras med libusbmuxd-tools-paketet.

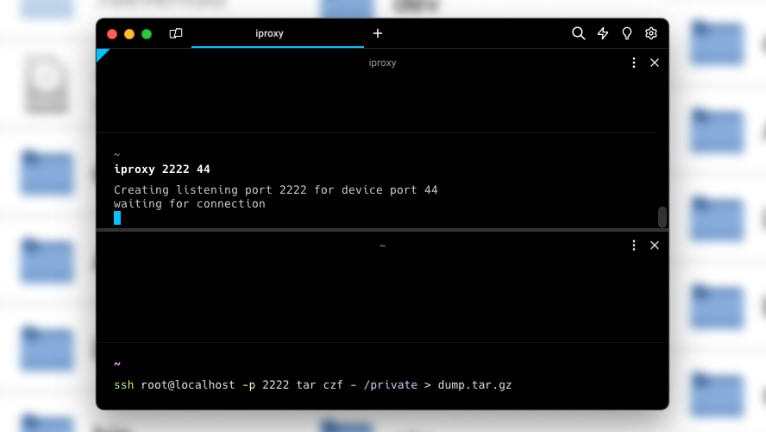

Steg 3. Öppna terminalappen och kör iproxy för att kunna SSH som root till localhost på port 2222. Beroende på jailbreak kan du behöva ange ett annat portnummer istället för 44.

iproxy 2222 44Steg 4. På din jailbreakade iPhone öppnar du en terminalapp som NewTerm och skickar SSH till din dator som root till localhost på port 2222 och lösenordet "alpine" och sparar en tarball på värden för den "privata" mappen från iPhone. Dumplingprocessen kommer att ta ett tag.

ssh root@localhost -p 2222 tar czf - /private > dump.tar.gzSteg 5. För att extrahera filen dump.tar.gz kan du använda kommandot tar i terminalen.

tar -xzvf dump.tar.gzEn alternativ metod för att dumpa iOS-filsystemet innebär att använda verktyget sshfs, vilket gör att du kan montera ett fjärrfilsystem med SFTP. För att åstadkomma detta måste du installera sftp-servern på din jailbreakade iDevice.

Följ dessa steg för att dumpa iOS-filsystemet med sshfs-metoden:

Steg 1. Ladda ner en kompilerad kopia av sftp-server för iOS lokalt.

curl -LO https://github.com/dweinstein/openssh-ios/releases/download/v7.5/sftp-serverSteg 2. Ladda upp sftp-server-binärfilen till iPhone.

scp -P2222 sftp-server root@localhost:.Steg 3. SSH till din iPhone och ställ in vissa rättigheter för att tillåta att sftp-servern körs.

chmod +x sftp-server ldid -e /binpack/bin/sh > /tmp/sh-ents ldid -S /tmp/sh-ents sftp-serverSteg 4. Skapa en mapp på värden och använd den som monteringspunkt. Använd inte mappen "/tmp/".

mkdir root_mountSteg 5. Kör följande kommando för monteringspunkten.

sshfs -p 2222 -o sftp_server=/var/root/sftp-server root@localhost:/ root_mountFör att kontrollera och analysera iOS-filsystemdumpen kan du använda ett verktyg som Mobile Verification Toolkit . MVT är en uppsättning verktyg för att automatisera insamlingen av forensiska spår som är viktiga för att identifiera potentiella intrång på iOS-enheter. Denna verktygslåda visar sig vara ovärderlig för att bedöma om en iPhone har blivit utsatt för hackning eller obehörig åtkomst.