Injicera jailbreak-justeringar i iOS-appar med Azule

Att lägga till funktioner i iOS-appar är möjligt genom olika verktyg som är utformade för att injicera jailbreak-tweaks i begränsade appar. Medan alternativ som Sideloadly erbjuder en enkel metod finns det också alternativ på enheten som FlekStore eller Esign som gör det möjligt för användare att justera sina appar genom att injicera tweaks sömlöst. Azule utmärker sig dock med ett omfattande utbud av funktioner och konfigurationsalternativ.

Vad är Azule?

Azule är ett verktyg fullpackat med många funktioner skräddarsydda för att injicera jailbreak-justeringar i dekrypterade iOS-appar, vilket underlättar sidladdning av paket även på enheter som inte är jailbreakade. Denna mångsidiga applikation är kompatibel med macOS och Linux och kan installeras direkt på jailbreakade iOS-enheter, vilket ger användare sömlös åtkomst till förbättrade funktioner.

Att använda Azule är en enkel process som innebär att man anger en IPA-fil och en tweak, medan verktyget hanterar resten sömlöst. Denna tweak-injektionslösning stöder import av anpassade filer och mappar, inklusive .deb-, .dylib- och .framework-filer, som bearbetas och injiceras i applikationen. Dessutom kopieras andra filer och mappar till appens rotkatalog, vilket säkerställer en smidig integration av tweaks och anpassningar.

Detta CLI-verktyg som används för att injicera iOS-jailbreak-tweaks i jailade iOS-appar kan hantera import av flera tweaks samtidigt, fungerar med nästan alla app-riktade tweaks och stöder hämtning av tweaks via Canister och direkt från MobileAPT-repos. Det betyder att du kan ladda ner och injicera tweaks direkt från Havoc- eller Chariz-repos genom att ange tweak bundle-ID:t.

Förutom sin primära funktion att injicera justeringar i iOS-appar, erbjuder Azule avancerade modifieringsalternativ. Dessa funktioner inkluderar möjligheten att ändra en apps version, modifiera dess paketidentifierare, justera dess visningsnamn, tillämpa fakesigning, eliminera apptillägg, ta bort UISupportedDevices från appen och till och med ta bort stödet för Apple Watch.

Att köra Azule direkt på din jailbreakade enhet låser upp en ytterligare funktion. Möjligheten att hämta och dekryptera appar direkt från App Store. Denna praktiska funktion som tillhandahålls av ipatool låter användare hämta och dekryptera IPA med ett specifikt Apple-ID.

Dessutom innehåller denna Azule för iOS en APT-modul med möjligheten att ange anpassade repositories med paket. Dessutom kan användare filtrera bort paket som kommer från Canister och exkludera de från APT Sources. De har också möjlighet att kringgå installationen av paketberoenden. Dessutom låter modulen användare anpassa inställningar för uppdatering av repositories.

Med Azule har användare en omfattande verktygslåda för att injicera jailbreak-tweaks i IPA -paket med möjlighet att ladda ner de senaste substrat- och ersättningsbiblioteken för hooking. Detta CLI-verktyg kan också användas för att automatisera processen att skapa IPA-filer med den senaste versionen av tweaks.

Hur man installerar Azule

På macOS

Steg 1. Klona Azule-arkivet från den officiella GitHub.

git clone https://github.com/Al4ise/Azule ~/AzuleSteg 2. Skapa en symbolisk länk för att köra Azule från valfri plats i din terminal.

sudo ln -sf ~/Azule/azule /usr/local/bin/azulePå Linux

Steg 1. Klona Azule-arkivet från den officiella GitHub.

git clone https://github.com/Al4ise/Azule ~/AzuleSteg 2. Skapa en symbolisk länk för att köra Azule från valfri plats i din terminal.

sudo ln -sf ~/Azule/azule /usr/local/bin/azulePå iOS

Steg 1. Lägg till följande arkiv i din favoritpakethanterare.

https://apt.alfhaily.me/ https://repo.packix.com/ https://level3tjg.me/repo/ https://cydia.akemi.ai/Steg 2. Ladda ner den senaste versionen av Azule för iOS .

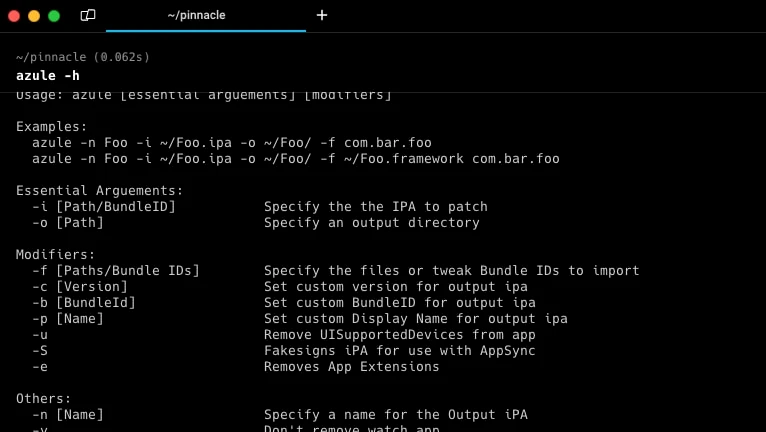

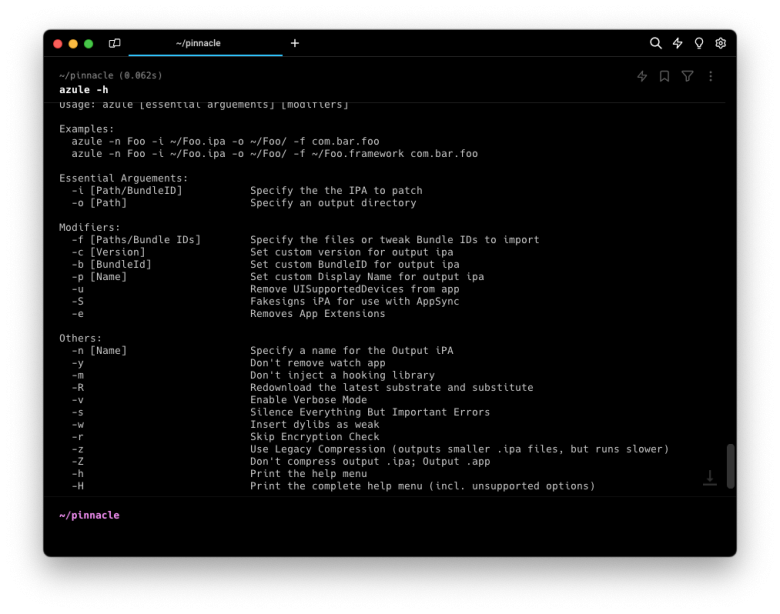

Tillgängliga kommandon

Usage: azule [essential arguements] [modifiers]

Examples:

azule -n Foo -i com.example.foo -x [email protected] password123 -o ~/Foo/ -f com.alaise.example ~/Foo.bundle -a -m

azule -n Foo -i ~/Foo.ipa -o ~/Foo/ -f com.bar.foo

azule -n Foo -i ~/Foo.ipa -o ~/Foo/ -f ~/Foo.framework com.bar.foo

Essential Arguements:

-i [Path/BundleID] Specify the the IPA to patch

-o [Path] Specify an output directory

Modifiers:

-f [Paths/Bundle IDs] Specify the files or tweak Bundle IDs to import

-c [Version] Set custom version for output ipa

-b [BundleId] Set custom BundleID for output ipa

-p [Name] Set custom Display Name for output ipa

-u Remove UISupportedDevices from app

-S Fakesigns iPA for use with AppSync

-e Removes App Extensions

APT Module:

-A [Source URL/Repo List] Specify custom sources to get packages from

-L Ignore packages from Canister

-k Ignore packages from APT Sources

-d Don't install package dependencies

-D Disable refreshing Procursus/Elcubratus repos

Decrypt Module:

-x [Apple ID] [Password] Fetch and decrypt iPA with specified Apple ID

-C [Country Code] Specify country code for ipatool

-g Force Update Apps

-l Don't Update Outdated Apps

Others:

-n [Name] Specify a name for the Output iPA

-y Don't remove watch app

-m Don't inject a hooking library

-R Redownload the latest substrate and substitute

-v Enable Verbose Mode

-s Silence Everything But Important Errors

-w Insert dylibs as weak

-r Skip Encryption Check

-q Ignore errors [Discouraged]

-j Allow for Azule to be ran as root [Discouraged]

-z Use Legacy Compression (outputs smaller .ipa files, but runs slower)

-Z Don't compress output .ipa; Output .app

-h Print the help menu

-H Print the complete help menu (incl. unsupported options)

MacOS/Linux Only:

-U Don't Update Azule on run

-F Forcefully update Azule