Dumping iOS filesystem

Selv om iTunes-sikkerhetskopiering tilbyr en mengde verdifulle databaser og diagnostiske data, finnes det situasjoner der det blir nødvendig å utføre en fullstendig filsystemdump. Denne prosessen er imidlertid bare mulig i et jailbroken miljø for iOS-enheter. Det innebærer å installere en SFTP-server på enheten og konfigurere spesifikke rettigheter ved hjelp av verktøy som ldid. La oss dykke ned i hvordan du oppretter en fullstendig iOS-filsystemdump.

Uansett om du lager en iOS-sikkerhetskopi ved hjelp av iTunes, idevicebackup2, Files eller uTools, vil du bare støte på to alternativer: standard ukrypterte sikkerhetskopier med begrenset informasjon eller krypterte sikkerhetskopier. For å sikkerhetskopiere iPhone uten iTunes kan du følge vår trinnvise veiledning.

Krypterte sikkerhetskopier, beskyttet med et passord, inneholder ekstra verdifulle poster som mangler i ukrypterte sikkerhetskopier, inkludert viktige data som Safari-historikk, Safari-status og annen relevant informasjon. Dette forbedrer den rettsmedisinske innsikten som er tilgjengelig for analyse betydelig. Det er imidlertid verdt å merke seg at iOS-systemdumper omfatter alle tilgjengelige data, og gir et overblikk for rettsmedisinsk undersøkelse. Prosessen med å dumpe iOS-filsystemet er enkel.

Dumping av iOS-filsystem

For å starte prosessen med å dumpe iOS-filsystemet, må du først jailbreake enheten din for å få root-tilgang. Dette kan oppnås gjennom forskjellige jailbreak-verktøy som unc0ver, checkra1n eller palera1n. Når iPhone eller iPad er jailbreaket, må du opprette SSH-tilgang til telefonen. Vanligvis krever dette bruk av iproxy, en proxy som binder lokale TCP-porter som skal videresendes til de angitte portene på en usbmux-enhet.

Følg disse trinnene for å dumpe iOS-filsystemet ved hjelp av iproxy-metoden:

Trinn 1. Jailbreak iPhone med et støttet verktøy ved å følge våre trinnvise veiledninger.

Trinn 2. Installer iproxy-appen via libimobiledevice på PC-en eller Mac-en din. På Debian/Ubuntu-systemer kan iproxy installeres med libusbmuxd-tools-pakken.

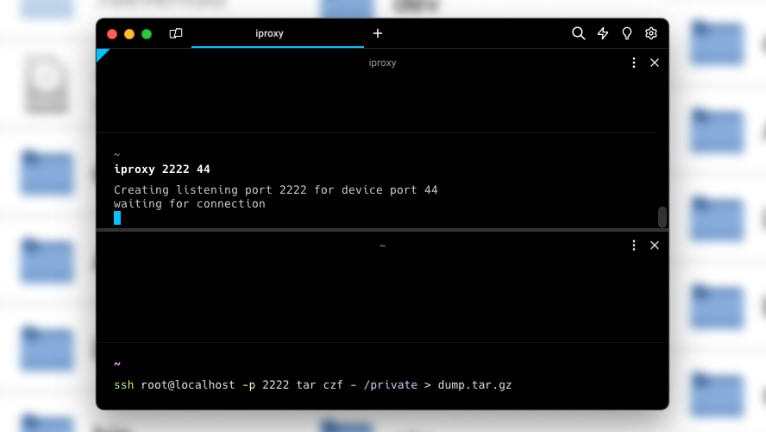

Trinn 3. Åpne terminalappen og kjør iproxy for å kunne bruke SSH som root til localhost på port 2222. Avhengig av jailbreak må du kanskje spesifisere et annet portnummer i stedet for 44.

iproxy 2222 44Trinn 4. På din jailbroken iPhone, åpne en terminalapp som NewTerm, og skriv SSH til datamaskinen din som root til localhost på port 2222 og passordet "alpine", og lagre en tarball på verten til den "private" mappen fra iPhone. Dumpling-prosessen vil ta en stund.

ssh root@localhost -p 2222 tar czf - /private > dump.tar.gzTrinn 5. For å pakke ut dump.tar.gz-filen kan du bruke tar-kommandoen i terminalen.

tar -xzvf dump.tar.gzEn alternativ metode for å dumpe iOS-filsystemet innebærer å bruke sshfs-verktøyet, som lar deg montere et eksternt filsystem ved hjelp av SFTP. For å oppnå dette må du installere sftp-serveren på den jailbreakede iDevice-en din.

Følg disse trinnene for å dumpe iOS-filsystemet ved hjelp av sshfs-metoden:

Trinn 1. Last ned en kompilert kopi av sftp-server for iOS lokalt.

curl -LO https://github.com/dweinstein/openssh-ios/releases/download/v7.5/sftp-serverTrinn 2. Last opp sftp-server-binærfilen til iPhone.

scp -P2222 sftp-server root@localhost:.Trinn 3. SSH inn i iPhonen din og angi noen rettigheter for å tillate at sftp-serveren kjører.

chmod +x sftp-server ldid -e /binpack/bin/sh > /tmp/sh-ents ldid -S /tmp/sh-ents sftp-serverTrinn 4. Opprett en mappe på verten og bruk den som et monteringspunkt. Ikke bruk mappen "/tmp/".

mkdir root_mountTrinn 5. Kjør følgende kommando for monteringspunktet.

sshfs -p 2222 -o sftp_server=/var/root/sftp-server root@localhost:/ root_mountFor å sjekke og analysere iOS-filsystemdumpen kan du bruke et verktøy som Mobile Verification Toolkit . MVT er et sett med verktøy for å automatisere innsamlingen av rettsmedisinske spor som er viktige for å identifisere potensielle kompromitteringer på iOS-enheter. Dette verktøysettet viser seg å være uvurderlig for å vurdere om en iPhone har vært utsatt for hacking eller uautorisert tilgang.