Pegasus-spyware op de iPhone detecteren

Pegasus van NSO Group is een krachtig voorbeeld van geheime surveillancetechnologie. Ontworpen om discreet mobiele iOS- en Android-apparaten te infiltreren, belichaamt het de kruising van innovatie en inbraak. Hoewel Pegasus aanvankelijk werd geprezen als een instrument in de strijd tegen criminaliteit en terrorisme, heeft het wereldwijd snode toepassingen gevonden in de handen van talloze overheden. Onder het mom van nationale veiligheid is het systematisch ingezet om journalisten, juristen en politieke dissidenten te bespioneren.

Pegasus van NSO Group toonde aan dat het de controle over doelapparaten kon overnemen zonder dat de gebruikers iets hoefden te doen. Door gebruik te maken van zowel zero-day kwetsbaarheden als zero-click exploits, injecteerde het malware in de apparaten van slachtoffers, waardoor volledige surveillance mogelijk werd. Dit omvatte ongeautoriseerde toegang tot en het ophalen van gevoelige gegevens zoals foto's, gps-coördinaten, sms-berichten, e-mails en meer, wat de omvang van de invasieve mogelijkheden verder onderstreepte. Pegasus werd beroemd omdat het wereldwijd tegen burgers werd gebruikt.

Pegasus werd door overheidsklanten tegen betaling gebruikt en is ontworpen om "gegevens te verzamelen van de mobiele apparaten van specifieke personen die ervan worden verdacht betrokken te zijn bij ernstige criminele activiteiten en terrorisme." Pegasus beschikt over een scala aan geavanceerde functies, waardoor het op afstand op smartphones kan worden geïnstalleerd zonder dat de eigenaar van het apparaat iets hoeft te doen.

Na implementatie krijgen klanten volledige controle over het doelapparaat en krijgen ze toegang tot berichten van versleutelde platforms zoals WhatsApp en Signal, foto's, oproepgeschiedenis, contacten en de locatie. Ook kunnen de microfoon en camera worden geactiveerd.

Pegasus van NSO Group is zorgvuldig ontworpen om detectie door zowel gebruikers als onderzoekers te omzeilen. Ondanks het onopvallende ontwerp laat de software echter subtiele sporen achter die kunnen wijzen op de installatie ervan op het apparaat. Amnesty International Security Lab heeft een MVT uitgebracht waarmee gebruikers kunnen detecteren of Pegasus-spyware op een iPhone of Android-apparaat is geïnstalleerd.

Hoe Pegasus-spyware op iOS te detecteren

Om te controleren of de Pegasus-spyware op uw iPhone is geïnstalleerd, moet u eerst een back-up van uw apparaat maken. Vervolgens is het gebruik van een tool zoals MVT essentieel om de aanwezigheid van spyware van NSO Group op uw iDevice vast te stellen.

MVT maakt gebruik van verschillende indicatoren, zoals malware, relaties, gebundelde bestanden, domeinnamen en Apple ID's die uw apparaat kunnen infecteren. Daarnaast monitort MVT actieve processen om de installatie van Pegasus effectief te detecteren. MVT gebruikt de pegasus.stix2 -indicator om Pegasus-spyware in uw iPhone-back-upbestand te identificeren en te detecteren.

Let op: Versleutelde iOS-back-ups bevatten extra interessante gegevens die niet beschikbaar zijn in hun ongecodeerde tegenhangers. Deze omvatten belangrijke gegevens zoals Safari-geschiedenis, Safari-status en andere relevante informatie, wat de forensische analyse verbetert.

Volg deze stappen om Pegasus-spyware op iOS te detecteren:

Stap 1. Installeer Mobile Verification Toolkit op uw desktop.

Stap 2. Verbind je iPhone met je computer via een USB-kabel.

Stap 3. Maak een (versleutelde) iPhone-back-up met iTunes of opdrachtregeltools.

Stap 4. Open uw favoriete terminaltoepassing.

Stap 5. Voer de volgende opdracht uit om de iOS-back-up te decoderen .

mvt-ios decrypt-backup -d $decrypted_backup_directory $backup_directoryStap 6. Voer het wachtwoord in voor de encryptie van het iOS-back-upbestand.

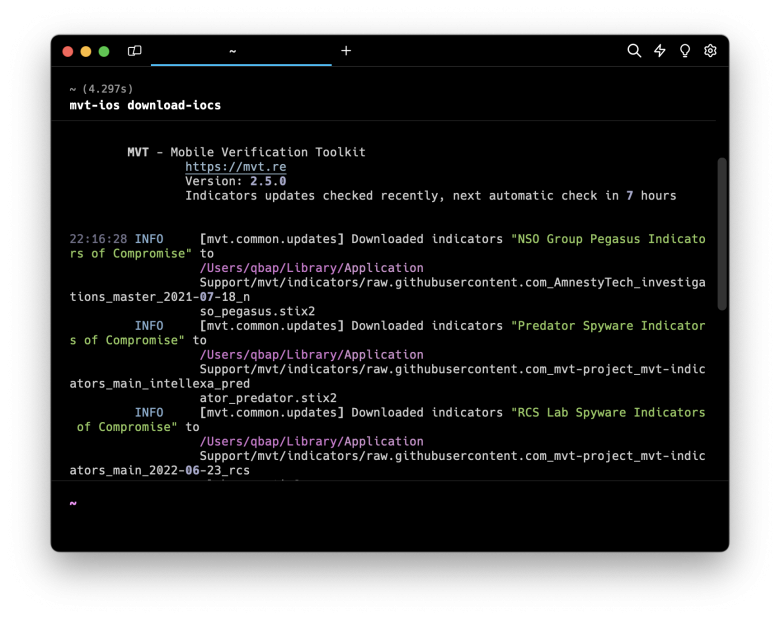

Stap 7. Werk de MVT-indicatoren bij naar de nieuwste versie.

mvt-ios download-iocsStap 8. Scan de iOS-back-up met MVT om te bepalen of er Pegasus-spyware is geïnstalleerd.

mvt-ios check-backup -o $mvt_output_directory $decrypted_backup_directoryStap 9. Bekijk de opdrachtregelprompt voor de spywaredetectiestatus van Pegasus.

Stap 10. Voor verdere analyse kunt u navigeren door de bestanden $mvt_output_directory.