Dumping iOS filesystem

Hoewel iTunes-back-up een overvloed aan waardevolle databases en diagnostische gegevens biedt, zijn er situaties waarin het uitvoeren van een volledige bestandssysteemdump noodzakelijk is. Dit proces is echter alleen mogelijk in een jailbreakomgeving voor iOS-apparaten. Het vereist het installeren van een SFTP-server op het apparaat en het configureren van specifieke rechten met tools zoals ldid. Laten we eens kijken hoe je een volledige iOS-bestandssysteemdump maakt.

Ongeacht of u een iOS-back-up maakt met iTunes, idevicebackup2, Files of uTools, u hebt slechts twee opties: standaard ongecodeerde back-ups met beperkte informatie of gecodeerde back-ups. Om een back-up van uw iPhone te maken zonder iTunes, kunt u onze stapsgewijze handleiding volgen.

Versleutelde back-ups, beveiligd met een wachtwoord, bevatten extra waardevolle gegevens die ontbreken in ongecodeerde back-ups, waaronder essentiële gegevens zoals Safari-geschiedenis, Safari-status en andere relevante informatie. Dit verbetert de forensische inzichten die beschikbaar zijn voor analyse aanzienlijk. Het is echter belangrijk om te weten dat iOS-systeemdumps alle beschikbare gegevens omvatten, wat een weergave biedt voor forensisch onderzoek. Het proces om een iOS-bestandssysteem te dumpen is eenvoudig.

iOS-bestandssysteem dumpen

Om het proces van het dumpen van het iOS-bestandssysteem te starten, moet je eerst je apparaat jailbreaken om root-toegang te krijgen. Dit kan met verschillende jailbreaktools zoals unc0ver, checkra1n of palera1n. Zodra je iPhone of iPad succesvol is gejailbreakt, moet je SSH-toegang tot de telefoon instellen. Hiervoor heb je doorgaans iproxy nodig, een proxy die lokale TCP-poorten koppelt om doorgestuurd te worden naar de opgegeven poorten op een usbmux-apparaat.

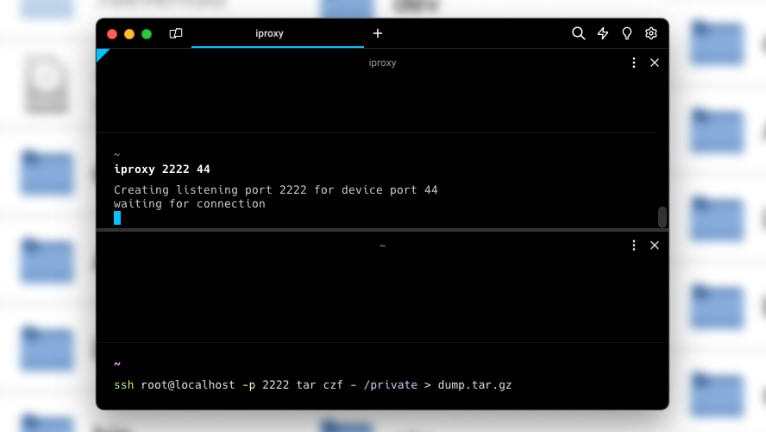

Volg deze stappen om het iOS-bestandssysteem te dumpen met behulp van de iproxy-methode:

Stap 1. Jailbreak uw iPhone met een ondersteunde tool volgens onze stapsgewijze handleidingen.

Stap 2. Installeer de iproxy-app via libimobiledevice op je pc of Mac. Op Debian/Ubuntu-systemen kan iproxy worden geïnstalleerd met het libusbmuxd-tools-pakket.

Stap 3. Open de terminal-app en voer iproxy uit om als root verbinding te kunnen maken met localhost op poort 2222. Afhankelijk van de jailbreak moet u mogelijk een ander poortnummer dan 44 opgeven.

iproxy 2222 44Stap 4. Open op je gejailbreakte iPhone een terminal-app zoals NewTerm en SSH-verbinding met je computer als root via localhost op poort 2222 en wachtwoord "alpine". Sla vervolgens een tarball op in de host van de "private" map van je iPhone. Het dumplingproces duurt even.

ssh root@localhost -p 2222 tar czf - /private > dump.tar.gzStap 5. Om het bestand dump.tar.gz uit te pakken, kunt u de opdracht tar in de terminal gebruiken.

tar -xzvf dump.tar.gzEen alternatieve methode om het iOS-bestandssysteem te dumpen is met behulp van de sshfs-tool, waarmee u een extern bestandssysteem kunt koppelen via SFTP. Om dit te doen, moet u de sftp-server installeren op uw gejailbreakte iDevice.

Volg deze stappen om het iOS-bestandssysteem te dumpen met behulp van de sshfs-methode:

Stap 1. Download lokaal een gecompileerde kopie van sftp-server voor iOS.

curl -LO https://github.com/dweinstein/openssh-ios/releases/download/v7.5/sftp-serverStap 2. Upload het sftp-server binaire bestand naar de iPhone.

scp -P2222 sftp-server root@localhost:.Stap 3. Maak via SSH verbinding met je iPhone en stel een aantal rechten in zodat sftp-server kan draaien.

chmod +x sftp-server ldid -e /binpack/bin/sh > /tmp/sh-ents ldid -S /tmp/sh-ents sftp-serverStap 4. Maak een map aan op de host en gebruik deze als koppelpunt. Gebruik niet de map "/tmp/".

mkdir root_mountStap 5. Voer de volgende opdracht uit voor het koppelpunt.

sshfs -p 2222 -o sftp_server=/var/root/sftp-server root@localhost:/ root_mountOm de iOS-bestandssysteemdump te controleren en analyseren, kunt u een tool zoals Mobile Verification Toolkit gebruiken. MVT is een set hulpprogramma's voor het automatiseren van het verzamelen van forensische sporen, essentieel voor het identificeren van potentiële inbreuken op iOS-apparaten. Deze toolkit is van onschatbare waarde bij het beoordelen of een iPhone het slachtoffer is geworden van hacking of ongeautoriseerde toegang.