So installieren Sie das Mobile Verification Toolkit (MVT)

Das Mobile Verification Toolkit (MVT) dient als wertvolles Tool zur Optimierung der konsensbasierten forensischen Analyse von iOS-Geräten und ermöglicht die Identifizierung von Kompromittierungsindikatoren. Dieses innovative Toolkit des Amnesty International Security Lab entstand im Rahmen des Pegasus-Projekts. Insbesondere spielte MVT eine entscheidende Rolle bei der Aufdeckung der Operation Triangulation und der damit verbundenen Zero-Day-Exploits für iOS.

Key Takeaways

- MVT ist die beste Software, um festzustellen, ob Ihr iPhone von Söldner-Spyware wie NSO Group Pegasus, Predator Spyware, Operation Triangulation usw. kompromittiert wurde.

- Verschlüsselte Backups enthalten zusätzliche Aufzeichnungen wie den Safari-Verlauf, den Safari-Status und andere relevante Informationen, die die forensischen Erkenntnisse verbessern.

Überblick

Das Mobile Verification Toolkit (MVT) ist eine Reihe von Dienstprogrammen zur automatisierten Erfassung forensischer Spuren, die zur Identifizierung potenzieller Schwachstellen auf iOS-Geräten unerlässlich sind. Dieses Toolkit erweist sich als unschätzbar wertvoll, um festzustellen, ob ein iPhone Opfer von Hackerangriffen oder unbefugtem Zugriff geworden ist. Mit MVT können Benutzer den Sicherheitsstatus ihrer iOS-Geräte effizient analysieren und ermitteln und so eine schnelle Erkennung und Reaktion auf unbefugte Aktivitäten gewährleisten.

Dieses Tool wurde entwickelt, um Pegasus zu identifizieren, mit dem Regierungen mithilfe von Zero-Day- und Zero-Click-Exploits die volle Kontrolle über jedes iOS-Gerät ohne Wissen des Nutzers übernehmen. MVT ermöglicht die Nutzung öffentlicher Indikatoren für Kompromittierung (IOCs), um mobile Geräte zu scannen und so potenzielle Angriffs- oder Infektionsspuren durch bekannte Spyware-Kampagnen zu identifizieren.

Diese Funktionalität umfasst auch die Einbindung von IOCs, die von namhaften Organisationen wie Amnesty International und anderen renommierten Forschungsgruppen veröffentlicht wurden. Nutzer können das Mobile Verification Toolkit (MVT) nutzen, um ihre forensische Analyse zu verbessern, gegenüber bekannten Bedrohungen wachsam zu bleiben und die allgemeine Sicherheit mobiler Geräte zu erhöhen.

Das Mobile Verification Toolkit (MVT) bietet eine dynamische Palette an Funktionen, die sich kontinuierlich weiterentwickeln, um den Anforderungen forensischer Analysen gerecht zu werden. Dazu gehören die Entschlüsselung verschlüsselter iOS-Backups sowie die sorgfältige Verarbeitung und Analyse von Datensätzen aus unzähligen iOS-System- und App-Datenbanken, Protokollen und Systemanalysen.

Darüber hinaus erweitert MVT seine Funktionalität, um installierte Anwendungen von Android-Geräten zu extrahieren, Diagnoseinformationen von Android-Geräten über das ADB-Protokoll zu sammeln und extrahierte Datensätze mit einer bereitgestellten Liste bösartiger Indikatoren im STIX2-Format zu vergleichen.

Was ist neu

- Konvertiert zeitzonenabhängige Datums- und Uhrzeitangaben automatisch in UTC.

- Aktualisiert das SMS-Modul, um den neuen Text von Apple-Benachrichtigungen hervorzuheben.

- Erfordert die neueste Kryptografieversion.

- [auto] iOS-Releases und -Versionen aktualisieren.

- Verbesserungen für das SMS-Modul.

- URI=True in mvt/ios/modules/base.py hinzufügen.

- Zirkularverweis in der Serialisierung des SMS-Moduls.

- dumpsys_accessibility.py: Barrierefreiheit richtig buchstabieren.

Darüber hinaus generiert MVT JSON-Protokolle mit extrahierten Datensätzen und erstellt separate JSON-Protokolle, die alle erkannten Schadspuren hervorheben. Das Toolkit ermöglicht außerdem die Erstellung einer einheitlichen chronologischen Zeitleiste, die alle extrahierten Datensätze umfasst, sowie einer dedizierten Zeitleiste, die das Vorhandensein erkannter Schadspuren hervorhebt.

Hinweis: Zum Ausführen von MVT unter macOS müssen Xcode und Homebrew installiert sein.

MVT unterstützt iTunes-Backups und Systemabbilder aus einer Jailbreak-Umgebung. In der neuesten Version von macOS werden diese Backups direkt vom Finder und nicht von iTunes aus gestartet. Obwohl Backups nur eine Teildarstellung der auf dem Gerät gespeicherten Dateien bieten, sind sie oft ausreichend, um bestimmte verdächtige Artefakte zu erkennen.

Insbesondere verschlüsselte Backups, für deren Zugriff ein Passwort erforderlich ist, enthalten zusätzliche interessante Datensätze, die in unverschlüsselten Versionen nicht verfügbar sind. Diese umfassen wichtige Daten wie den Safari-Verlauf, den Safari-Status und andere relevante Informationen, die die forensischen Erkenntnisse, die aus der Analyse gewonnen werden können, verbessern.

MVT ermöglicht die Extraktion von Informationen vom iDevice und bietet einen umfassenden Überblick. Dazu gehört die Erstellung einer Zeitleiste, die jeden Prozess und jede App auf dem System detailliert erfasst. Darüber hinaus bietet MVT Einblicke in verschiedene Parameter wie die Gesamtzahl der Nachrichten, Gerätekennungen wie ID, ECID, GUID, ICCID, MEID und IMEI sowie eine Liste der installierten Apps. Darüber hinaus liefert es Einblicke in die von Apps aufgerufenen Systemkomponenten, wie beispielsweise das Mikrofon, und ermöglicht so eine umfassende Analyse der Geräteaktivität und -konfiguration.

Unterstützte Spyware-Erkennung

- NSO Group Pegasus

- Predator Spyware

- RCS Lab Spyware

- Stalkerware

- Überwachungskampagne

- Quadream Kingspawn

- Operation Triangulation

- WyrmSpy und DragonEgg

So installieren Sie MVT

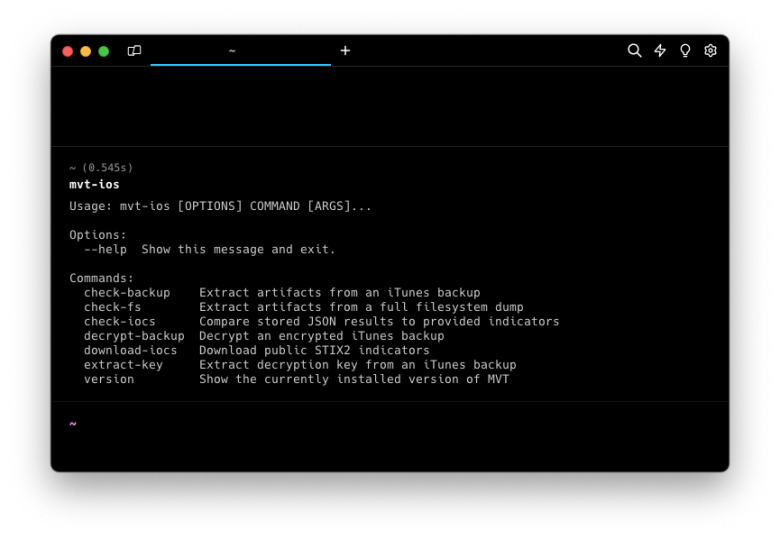

Das Mobile Verification Toolkit (MVT) steht über PyPI zum Download bereit. Diese optimierte Methode ist für Windows-, Linux- und macOS-Benutzer gleichermaßen anwendbar, die das Dienstprogramm installieren möchten. MVT bietet zwei Befehle: mvt-ios und mvt-android zur Ausführung über die Kommandozeile.

brew install python3 libusb sqlite3

pip uninstall urllib3

pip install urllib3

export PATH=$PATH:~/.local/bin

pip3 install mvt

Usage:

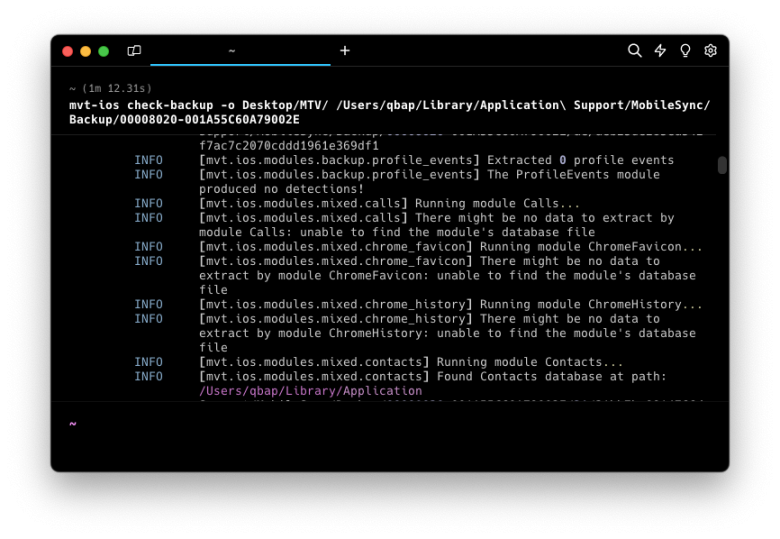

mvt-ios decrypt-backup -d $decrypted_backup_directory $backup_directory

mvt-ios check-backup -o $mvt_output_directory $decrypted_backup_directory