Sådan dekrypteres en iOS-sikkerhedskopi ved hjælp af pyiosbackup

Som standard er lokale iPhone-sikkerhedskopier ikke krypterede, selvom det kraftigt anbefales at aktivere kryptering for forbedret sikkerhed. Når kryptering er aktiveret, kræver adgang til disse sikkerhedskopier en adgangskode. Ved hjælp af værktøjer som pyiosbackup kan brugerne nemt dekryptere hele iOS-sikkerhedskopier eller vælge specifikke filer. Dette værktøj er kompatibelt med Linux, macOS og Windows og tilbyder omfattende data om din iPhone.

Før du krypterer en iOS-backup, er det nødvendigt at oprette en. Der er flere metoder til at udføre denne opgave. Du kan bruge iTunes og Files eller bruge værktøjer som idevicebackup2 eller pymobiledevice3. Disse sidste værktøjer er kommandolinjeværktøjer, der kan køres på alle større desktopplatforme. pyiosbackup kan kun dekryptere en eksisterende backup.

Hvad er pyiosbackup?

pyiosbackup er et værktøj, der er skabt til at dekryptere iPhone-sikkerhedskopier . Blandt funktionerne i pyiosbackup er muligheden for at dekryptere alle filer i en sikkerhedskopi, udtrække specifikke filer baseret på deres domæne og fil-ID, vise statistikker vedrørende en sikkerhedskopi og dekryptere alle filer til et filsystemlayout. Brug af pyiosbackup er en ligetil proces, der giver brugerne mulighed for nemt at oprette deres egne scripts.

Dekrypterede sikkerhedskopier tjener forskellige formål, herunder gendannelse og sikkerhedsanalyse af installerede komponenter, logfiler og mere. Krypterede sikkerhedskopier med en adgangskode indeholder især værdifulde poster, der ikke er tilgængelige i deres ukrypterede modparter.

Disse omfatter vigtige data som Safari-historik, Safari-status og andre relevante oplysninger, hvilket forbedrer de retsmedicinske indsigter, der indsamles til analyse, betydeligt. Et andet værktøj, der letter dekryptering af iOS-sikkerhedskopier, er Mobile Verification Toolkit (MVT). Dette kommandolinjeværktøj indeholder også en funktion til at dekryptere adgangskodebeskyttede iOS-sikkerhedskopier.

Sådan installeres pyiosbackup

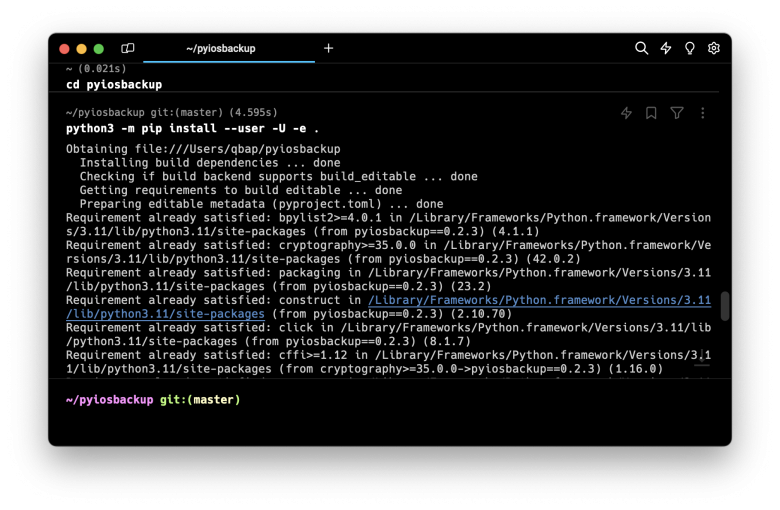

Selvom pyiosbackup kan installeres direkte via pip-pakkehåndteringen til Python-pakker, anbefales det at installere værktøjet direkte fra kildekoden for optimal kompatibilitet. Følg nedenstående trin for at installere pyiosbackup:

Trin 1. Åbn terminalappen og klon det officielle GitHub Repository.

git clone https://github.com/matan1008/pyiosbackupTrin 2. Udfør kommandoen for at åbne mappen.

cd pyiosbackupTrin 3. Brug python pip til at installere pyiosbackup fra kildekoden.

python3 -m pip install --user -U -e .

Sådan dekrypteres en iOS-sikkerhedskopi ved hjælp af pyiosbackup

Når pyiosbackup er installeret på din computer, kan du begynde at dekryptere iOS-sikkerhedskopier. Der er flere muligheder, herunder fuld udpakning af filer, udpakning af enkeltfiler eller udpakning via ID. Da pyiosbackup også kan bruges som et bibliotek, kan du nemt oprette Python-scripts til at udføre forskellige opgaver, såsom brute-forcering af krypteringsadgangskoder ved hjælp af en ordbog, udpakning af kun specifikke filer til analyse og mere.

Når du har oprettet sikkerhedskopien, kan du dekryptere den:

pyiosbackup extract-all $BACKUP_FOLDER -p 1234 --target decryptedDu kan også udpakke enkelte filer efter deres domæne og relative sti:

pyiosbackup extract-domain-path $BACKUP_FOLDER RootDomain Library/Preferences/com.apple.backupd.plist -p 1234Eller via deres fil-ID ved hjælp af følgende kommando med indstillinger:

pyiosbackup extract-id $BACKUP_FOLDER a1v323a132dd9caDw4a6d8b44dA7c8049xx1adxf12 -p 1234Du kan også udskrive nogle metadata om sikkerhedskopien:

pyiosbackup stats $BACKUP_FOLDER -p 1234Brute force iOS-backupadgangskode

Med et Python-script kan du udnytte pyiosbackup til at udføre brute-force-angreb på iOS-backupadgangskoder. Dette script kan systematisk læse adgangskoder fra tekstfilen og forsøge hver enkelt, indtil en vellykket godkendelse finder sted, eller indtil slutningen af filen er nået.

from pyiosbackup import Backup def test_passwords(backup_path, password_file): with open(password_file, 'r') as f: passwords = f.readlines() for password in passwords: password = password.strip() # Remove any leading/trailing whitespace or newline characters print(f"Testing password: {password}") try: backup = Backup.from_path(backup_path, password) for file in backup.iter_files(): print(file.filename) print(file.last_modified) print("Password successfully authenticated!") return # Exit the function if password is correct except Exception as e: print(f"Failed to authenticate with password: {password}. Error: {e}") print("All passwords failed.") backup_path = 'BACKUP_PATH' password_file = 'PASSWORD_FILE.txt' # Change this to the path of your password file test_passwords(backup_path, password_file)Tilgængelige kommandoer

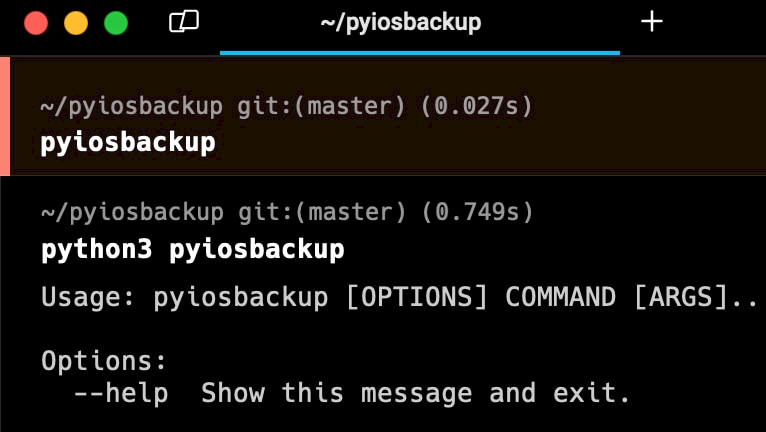

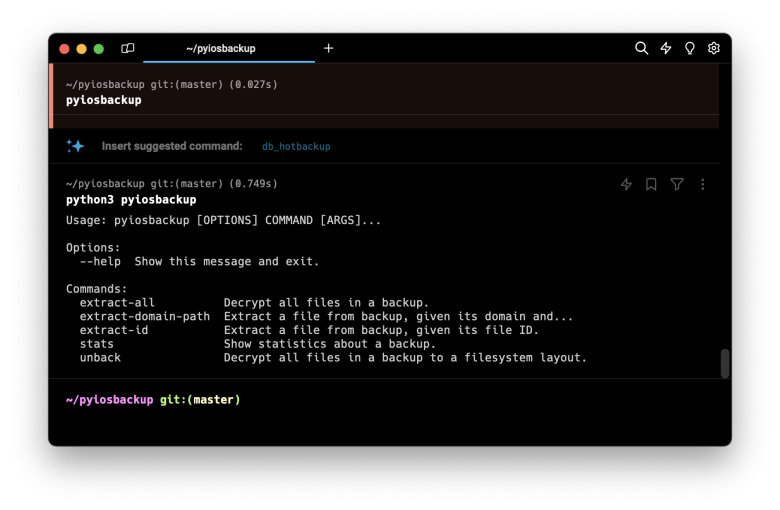

python3 pyiosbackup Usage: pyiosbackup [OPTIONS] COMMAND [ARGS]... Options: --help Show this message and exit. Commands: extract-all Decrypt all files in a backup. extract-domain-path Extract a file from backup, given its domain and... extract-id Extract a file from backup, given its file ID. stats Show statistics about a backup. unback Decrypt all files in a backup to a filesystem layout. p Password for decryption (-p 1234)