Find Pegasus-spyware på iPhone

Pegasus, fra NSO Group, står som et stærkt eksempel på hemmelig overvågningsteknologi. Den er konstrueret til diskret at infiltrere iOS- og Android-mobilenheder og er indbegrebet af krydsfeltet mellem innovation og indtrængen. Selvom Pegasus oprindeligt blev udråbt som et værktøj til at bekæmpe kriminalitet og terrorisme, har det fundet skumle anvendelser i hænderne på adskillige regeringer verden over. Under dække af national sikkerhed er det systematisk blevet brugt til at spionere på journalister, advokater og politiske dissidenter.

NSO Groups Pegasus demonstrerede evnen til at tage kontrol over målrettede enheder uden at kræve handling fra brugernes side. Ved at udnytte både zero-day-sårbarheder og zero-click-angreb injicerede den malware i ofrenes enheder og muliggjorde dermed fuld overvågning. Dette omfattede uautoriseret adgang til og hentning af følsomme data såsom fotos, GPS-koordinater, tekstbeskeder, e-mails og mere, hvilket yderligere understregede omfanget af dens invasive evner. Pegasus blev berømt, fordi den blev brugt mod civile verden over.

Pegasus blev tilgået af offentlige klienter for penge og var designet til at "indsamle data fra mobile enheder tilhørende specifikke personer, der mistænkes for at være involveret i alvorlig kriminel aktivitet og terrorisme." Pegasus kan prale af en række sofistikerede funktioner, der muliggør fjerninstallation på smartphones uden nogen handling fra enhedens ejer.

Når den er implementeret, giver den klienter fuld kontrol over den målrettede enhed, hvilket letter adgangen til beskeder fra krypterede platforme som WhatsApp og Signal, fotos, opkaldshistorik, kontakter og placering, samt muliggør aktivering af mikrofon og kamera.

NSO Groups Pegasus blev omhyggeligt konstrueret til at undgå at blive opdaget af både brugere og forskere. Trods sit diskrete design efterlader softwaren dog subtile spor, der kan være tegn på dens installation på enheden. Amnesty International Security Lab udgav MVT, der giver brugerne mulighed for at opdage, om Pegasus-spyware var installeret på iPhone eller Android.

Sådan finder du Pegasus-spyware på iOS

For at fastslå, om Pegasus-spyware er installeret på din iPhone, er det nødvendigt først at oprette en sikkerhedskopi af din enhed. Derefter bliver det afgørende at bruge et værktøj som MVT til at bestemme tilstedeværelsen af NSO Groups spyware på din iDevice.

MVT bruger forskellige indikatorer såsom malware, relationer, bundtede filer, domænenavne og Apple ID'er, der er forbundet med kompromittering af din enhed, samt overvågning af kørende processer for effektivt at registrere installationen af Pegasus. MVT bruger pegasus.stix2- indikatoren til at identificere og registrere Pegasus-spyware fra din iPhone-backupfil.

Bemærk: Krypterede iOS-sikkerhedskopier indeholder yderligere interessante poster, som ikke er tilgængelige i deres ukrypterede modparter. Disse omfatter vigtige data såsom Safari-historik, Safari-status og andre relevante oplysninger, hvilket forbedrer den retsmedicinske analyse.

Følg disse trin for at opdage Pegasus-spyware på iOS:

Trin 1. Installer Mobile Verification Toolkit på computeren.

Trin 2. Tilslut din iPhone til din computer via et USB-kabel.

Trin 3. Opret en iPhone-sikkerhedskopi (krypteret) ved hjælp af iTunes eller kommandolinjeværktøjer.

Trin 4. Åbn dit foretrukne terminalprogram.

Trin 5. Udfør følgende kommando for at dekryptere iOS-sikkerhedskopien .

mvt-ios decrypt-backup -d $decrypted_backup_directory $backup_directoryTrin 6. Indtast adgangskoden til kryptering af iOS-backupfilen.

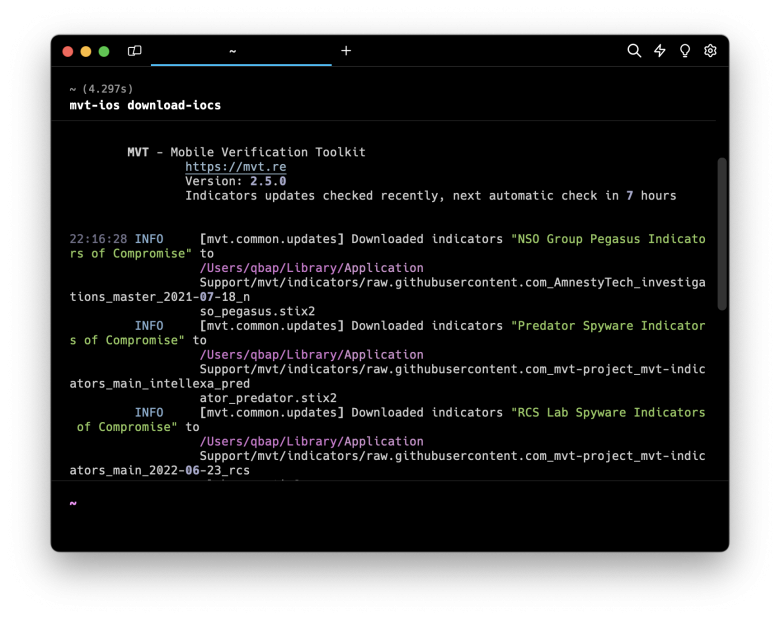

Trin 7. Opdater MVT-indikatorer til den nyeste version.

mvt-ios download-iocsTrin 8. Scan iOS-sikkerhedskopien med MVT for at afgøre, om Pegasus-spyware er installeret.

mvt-ios check-backup -o $mvt_output_directory $decrypted_backup_directoryTrin 9. Se kommandolinjeprompten for at se status for Pegasus spyware-detektion.

Trin 10. For yderligere analyse kan du navigere gennem $mvt_output_directory-filer.