Dumping iOS filesystem

Selvom iTunes-sikkerhedskopiering tilbyder et væld af værdifulde databaser og diagnostiske data, er der situationer, hvor det bliver nødvendigt at udføre en komplet filsystemdump. Denne proces er dog kun mulig i et jailbroken miljø for iOS-enheder. Det indebærer at installere en SFTP-server på enheden og konfigurere specifikke rettigheder ved hjælp af værktøjer som ldid. Lad os dykke ned i, hvordan man opretter en komplet iOS-filsystemdump.

Uanset om du opretter en iOS-sikkerhedskopi ved hjælp af iTunes, idevicebackup2, Files eller uTools, vil du kun støde på to muligheder: standard ukrypterede sikkerhedskopier med begrænsede oplysninger eller krypterede sikkerhedskopier. For at sikkerhedskopiere iPhone uden iTunes kan du følge vores trinvise vejledning.

Krypterede sikkerhedskopier, beskyttet med en adgangskode, indeholder ekstra værdifulde data, der mangler i ukrypterede sikkerhedskopier, herunder vigtige data som Safari-historik, Safari-status og andre relevante oplysninger. Dette forbedrer de tilgængelige indsigter til analyse betydeligt. Det er dog værd at bemærke, at iOS-systemdumps omfatter alle tilgængelige data og giver et overblik til retsmedicinsk undersøgelse. Processen med at dumpe iOS-filsystemet er ligetil.

Dumping af iOS-filsystem

For at starte processen med at dumpe iOS-filsystemet skal du først jailbreake din enhed for at få root-adgang. Dette kan opnås via forskellige jailbreak-værktøjer som unc0ver, checkra1n eller palera1n. Når din iPhone eller iPad er jailbreaket, skal du etablere SSH-adgang til telefonen. Dette kræver typisk brug af iproxy, en proxy, der binder lokale TCP-porte, så de videresendes til de angivne porte på en usbmux-enhed.

Følg disse trin for at dumpe iOS-filsystemet ved hjælp af iproxy-metoden:

Trin 1. Jailbreak iPhone med et understøttet værktøj ved at følge vores trinvise vejledninger.

Trin 2. Installer iproxy-appen via libimobiledevice på din pc eller Mac. På Debian/Ubuntu-systemer kan iproxy installeres med libusbmuxd-tools-pakken.

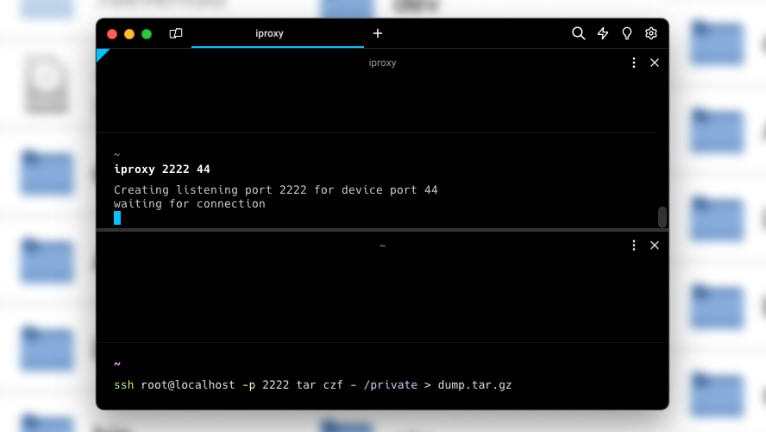

Trin 3. Åbn terminalappen og kør iproxy for at kunne SSH som root til localhost på port 2222. Afhængigt af jailbreak skal du muligvis angive et andet portnummer i stedet for 44.

iproxy 2222 44Trin 4. På din jailbroken iPhone skal du åbne en terminalapp som NewTerm og SSH til din computer som root til localhost på port 2222 og adgangskoden "alpine" og gemme en tarball på værten for den "private" mappe fra iPhone. Dumpling-processen vil tage et stykke tid.

ssh root@localhost -p 2222 tar czf - /private > dump.tar.gzTrin 5. For at udpakke dump.tar.gz-filen kan du bruge tar-kommandoen i terminalen.

tar -xzvf dump.tar.gzEn alternativ metode til at dumpe iOS-filsystemet involverer at bruge sshfs-værktøjet, som giver dig mulighed for at montere et eksternt filsystem ved hjælp af SFTP. For at opnå dette skal du installere sftp-serveren på din jailbroken iDevice.

Følg disse trin for at dumpe iOS-filsystemet ved hjælp af sshfs-metoden:

Trin 1. Download lokalt en kompileret kopi af sftp-server til iOS.

curl -LO https://github.com/dweinstein/openssh-ios/releases/download/v7.5/sftp-serverTrin 2. Upload sftp-server-binærfilen til iPhonen.

scp -P2222 sftp-server root@localhost:.Trin 3. SSH ind i din iPhone og indstil nogle rettigheder for at tillade sftp-serveren at køre.

chmod +x sftp-server ldid -e /binpack/bin/sh > /tmp/sh-ents ldid -S /tmp/sh-ents sftp-serverTrin 4. Opret en mappe på værten og brug den som et monteringspunkt. Brug ikke mappen "/tmp/".

mkdir root_mountTrin 5. Udfør følgende kommando for monteringspunktet.

sshfs -p 2222 -o sftp_server=/var/root/sftp-server root@localhost:/ root_mountFor at kontrollere og analysere iOS Filesystem Dump kan du bruge et værktøj som Mobile Verification Toolkit . MVT er et sæt værktøjer til at automatisere indsamlingen af retsmedicinske spor, der er afgørende for at identificere potentielle kompromitteringer på iOS-enheder. Dette værktøjssæt er uvurderligt til at vurdere, om en iPhone har været udsat for hacking eller uautoriseret adgang.