Injicér jailbreak-justeringer i iOS-apps med Azule

Det er muligt at tilføje funktioner til iOS-apps via forskellige værktøjer, der er designet til at tilføje jailbreak-tweaks til begrænsede apps. Mens muligheder som Sideloadly tilbyder en ligetil tilgang, findes der også alternativer på enheder som FlekStore eller Esign, der giver brugerne mulighed for at justere deres apps ved at tilføje tweaks problemfrit. Ikke desto mindre adskiller Azule sig med en omfattende vifte af funktioner og konfigurationsmuligheder.

Hvad er Azule?

Azule er et værktøj fyldt med adskillige funktioner, der er skræddersyet til at tilføje jailbreak-justeringer til dekrypterede iOS-apps, hvilket letter sideloading af pakker, selv på enheder uden jailbreak. Denne alsidige applikation er kompatibel med macOS og Linux og kan installeres direkte på jailbroken iOS-enheder, hvilket giver brugerne problemfri adgang til forbedrede funktioner.

Brug af Azule er en simpel proces, der involverer at specificere en IPA-fil og en tweak, hvor værktøjet håndterer resten problemfrit. Denne tweak-injektionsløsning understøtter import af brugerdefinerede filer og mapper, herunder .deb-, .dylib- og .framework-filer, som behandles og injiceres i applikationen. Derudover kopieres andre filer og mapper til appens rodmappe, hvilket sikrer en problemfri integration af tweaks og tilpasninger.

Dette CLI-værktøj, der bruges til at injicere iOS-jailbreak-tweaks i jailed iOS-apps, kan håndtere import af flere tweaks på én gang, fungerer med næsten alle app-målrettede tweaks og understøtter hentning af tweaks via Canister og direkte fra MobileAPT-repos. Det betyder, at du kan downloade og injicere tweaks direkte fra Havoc- eller Chariz-repos ved at angive tweak-bundle-ID'et.

Udover sin primære funktion med at tilføje justeringer til iOS-apps, tilbyder Azule avancerede modifikatormuligheder. Disse funktioner inkluderer muligheden for at ændre en apps version, ændre dens pakkeidentifikator, justere dens visningsnavn, anvende fakesigning, fjerne appudvidelser, fjerne UISupportedDevices fra appen og endda fjerne Apple Watch-understøttelse.

Hvis du kører Azule direkte på din jailbroken enhed, låses der op for en ekstra funktion. Muligheden for at hente og dekryptere apps direkte fra App Store. Denne praktiske funktionalitet, som ipatool tilbyder, giver brugerne mulighed for at hente og dekryptere IPA med et specifikt Apple ID.

Derudover inkluderer denne Azule til iOS et APT-modul med muligheden for at angive brugerdefinerede repos med pakker. Derudover kan brugerne filtrere pakker fra Canister og ekskludere dem fra APT Sources. De har også mulighed for at omgå installationen af pakkeafhængigheder. Desuden giver modulet brugerne mulighed for at tilpasse indstillinger for opdatering af repositories.

Med Azule har brugerne et omfattende værktøjssæt til at injicere jailbreak-tweaks i IPA -pakker med mulighed for at downloade de nyeste substrat- og erstatningsbiblioteker til hooking. Dette CLI-værktøj kan også bruges til at automatisere processen med at oprette IPA-filer med den nyeste version af tweaks.

Sådan installeres Azule

På macOS

Trin 1. Klon Azule-arkivet fra den officielle GitHub.

git clone https://github.com/Al4ise/Azule ~/AzuleTrin 2. Opret et symbolsk link for at udføre Azule fra en hvilken som helst placering i din terminal.

sudo ln -sf ~/Azule/azule /usr/local/bin/azulePå Linux

Trin 1. Klon Azule-arkivet fra den officielle GitHub.

git clone https://github.com/Al4ise/Azule ~/AzuleTrin 2. Opret et symbolsk link for at udføre Azule fra en hvilken som helst placering i din terminal.

sudo ln -sf ~/Azule/azule /usr/local/bin/azulePå iOS

Trin 1. Tilføj følgende arkiver til din foretrukne pakkehåndtering.

https://apt.alfhaily.me/ https://repo.packix.com/ https://level3tjg.me/repo/ https://cydia.akemi.ai/Trin 2. Download den nyeste version af Azule til iOS .

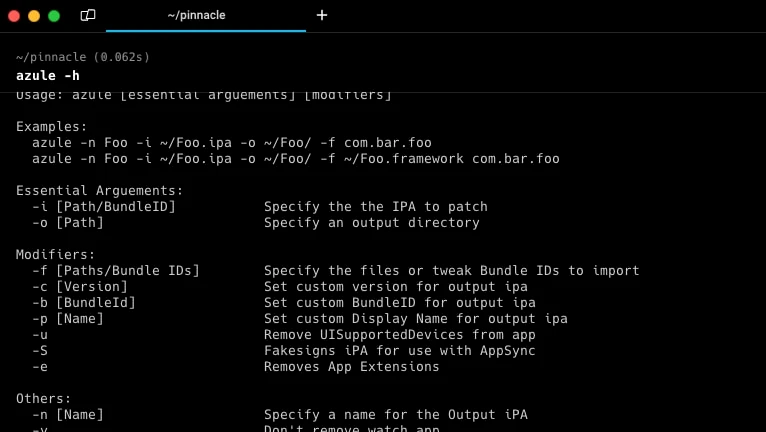

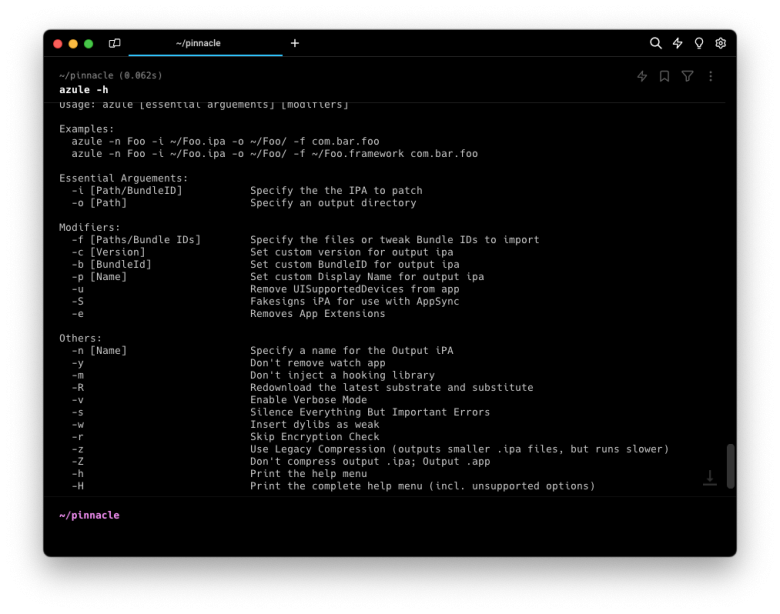

Tilgængelige kommandoer

Usage: azule [essential arguements] [modifiers]

Examples:

azule -n Foo -i com.example.foo -x [email protected] password123 -o ~/Foo/ -f com.alaise.example ~/Foo.bundle -a -m

azule -n Foo -i ~/Foo.ipa -o ~/Foo/ -f com.bar.foo

azule -n Foo -i ~/Foo.ipa -o ~/Foo/ -f ~/Foo.framework com.bar.foo

Essential Arguements:

-i [Path/BundleID] Specify the the IPA to patch

-o [Path] Specify an output directory

Modifiers:

-f [Paths/Bundle IDs] Specify the files or tweak Bundle IDs to import

-c [Version] Set custom version for output ipa

-b [BundleId] Set custom BundleID for output ipa

-p [Name] Set custom Display Name for output ipa

-u Remove UISupportedDevices from app

-S Fakesigns iPA for use with AppSync

-e Removes App Extensions

APT Module:

-A [Source URL/Repo List] Specify custom sources to get packages from

-L Ignore packages from Canister

-k Ignore packages from APT Sources

-d Don't install package dependencies

-D Disable refreshing Procursus/Elcubratus repos

Decrypt Module:

-x [Apple ID] [Password] Fetch and decrypt iPA with specified Apple ID

-C [Country Code] Specify country code for ipatool

-g Force Update Apps

-l Don't Update Outdated Apps

Others:

-n [Name] Specify a name for the Output iPA

-y Don't remove watch app

-m Don't inject a hooking library

-R Redownload the latest substrate and substitute

-v Enable Verbose Mode

-s Silence Everything But Important Errors

-w Insert dylibs as weak

-r Skip Encryption Check

-q Ignore errors [Discouraged]

-j Allow for Azule to be ran as root [Discouraged]

-z Use Legacy Compression (outputs smaller .ipa files, but runs slower)

-Z Don't compress output .ipa; Output .app

-h Print the help menu

-H Print the complete help menu (incl. unsupported options)

MacOS/Linux Only:

-U Don't Update Azule on run

-F Forcefully update Azule